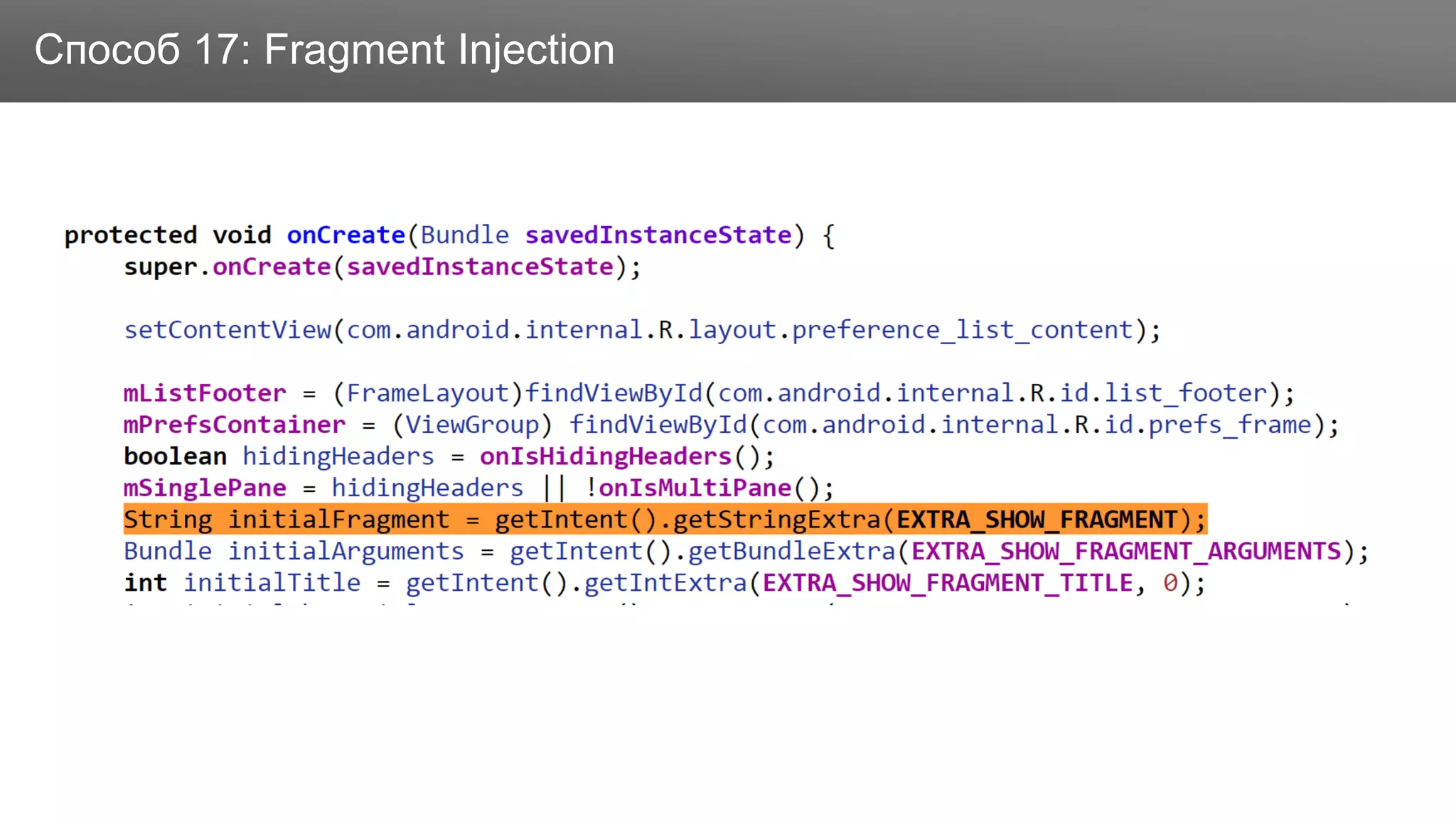

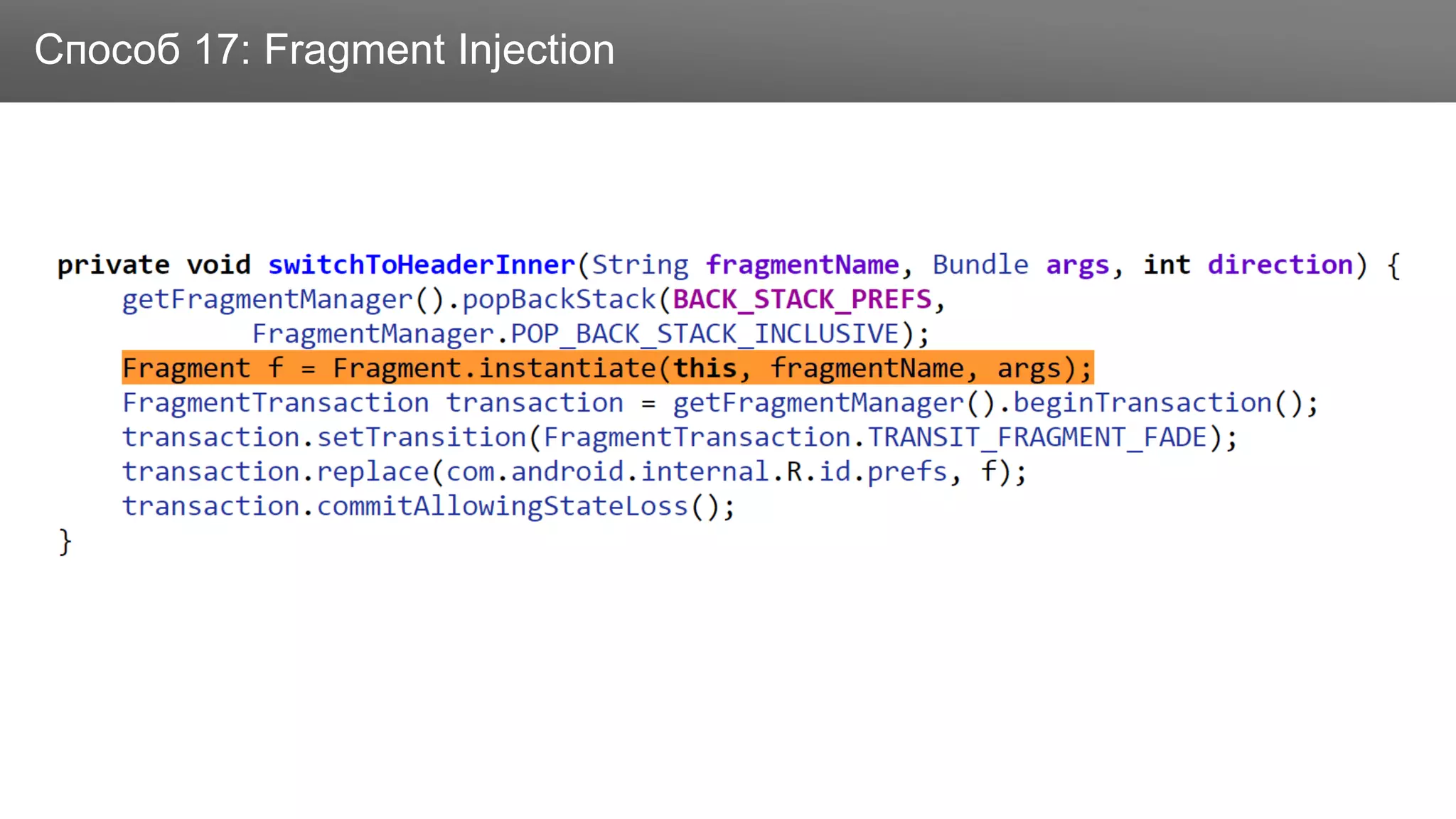

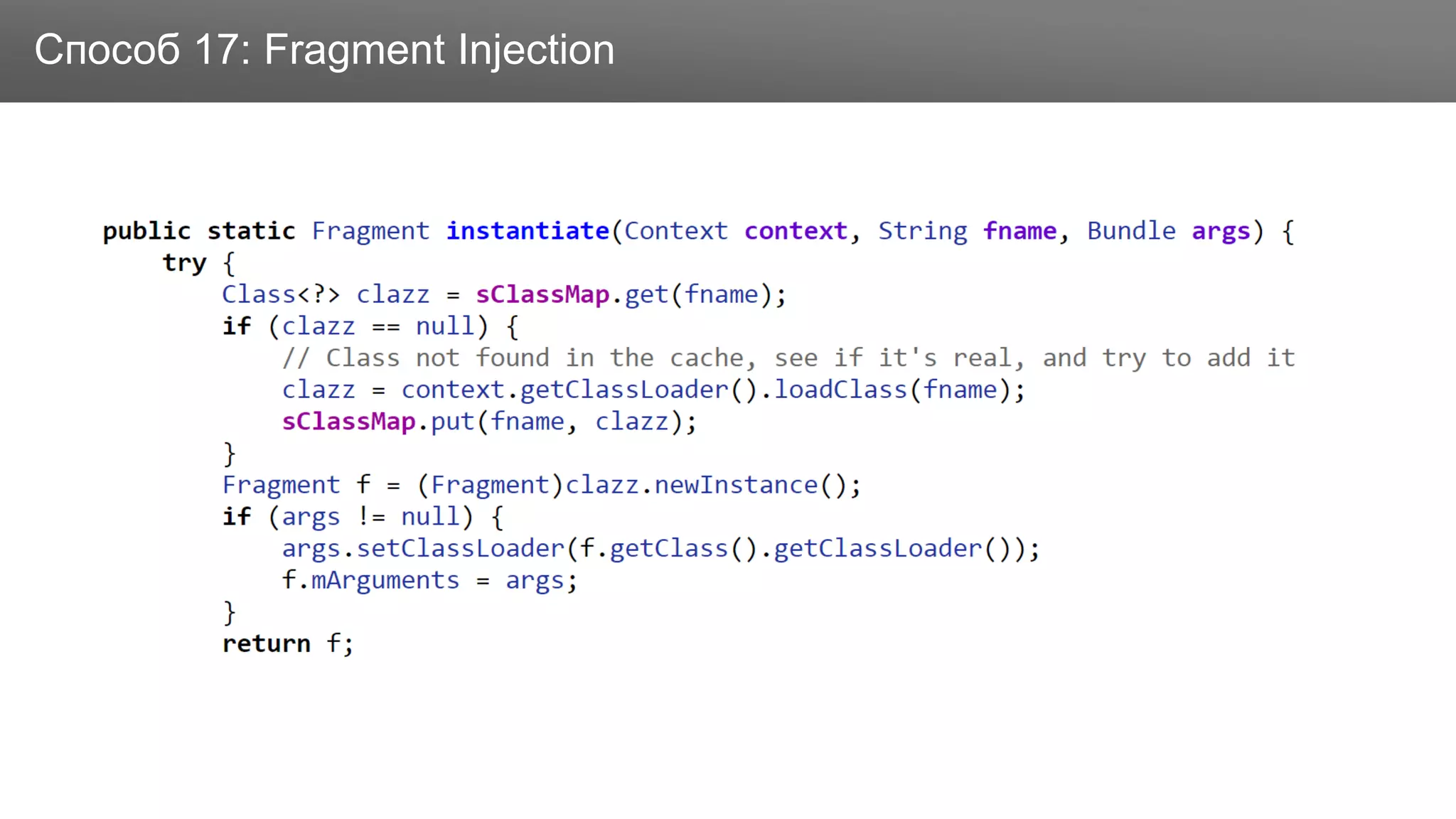

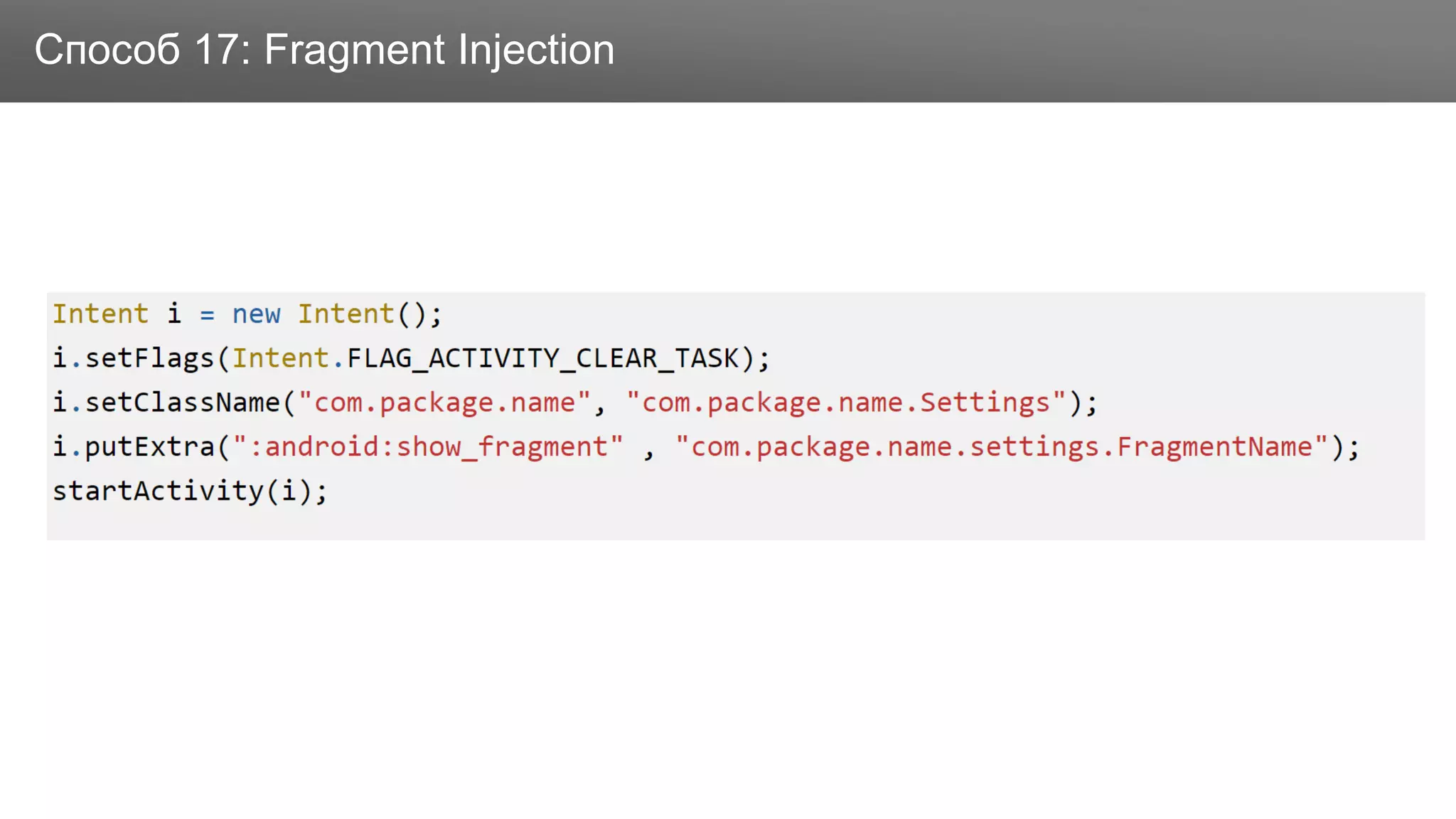

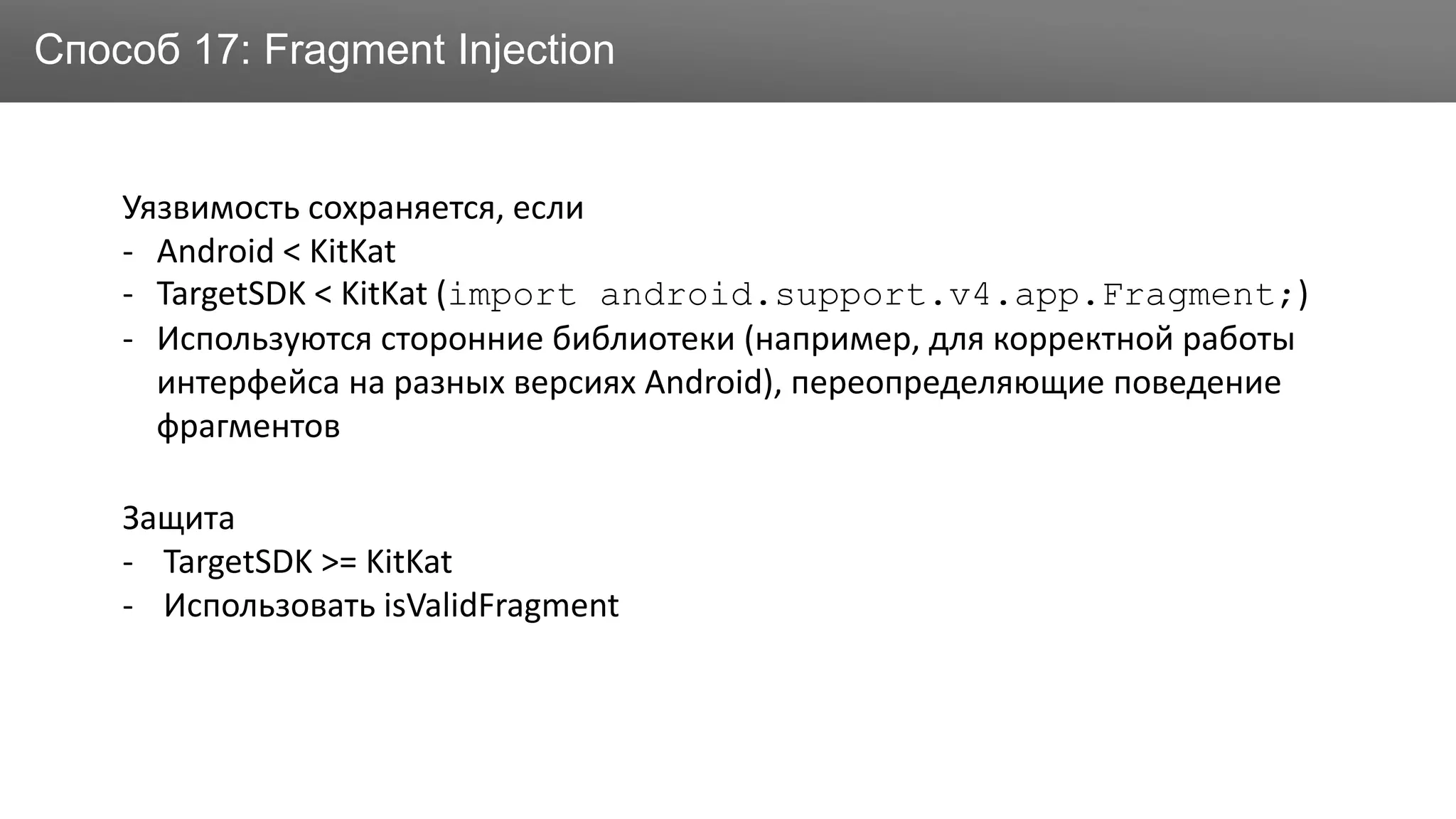

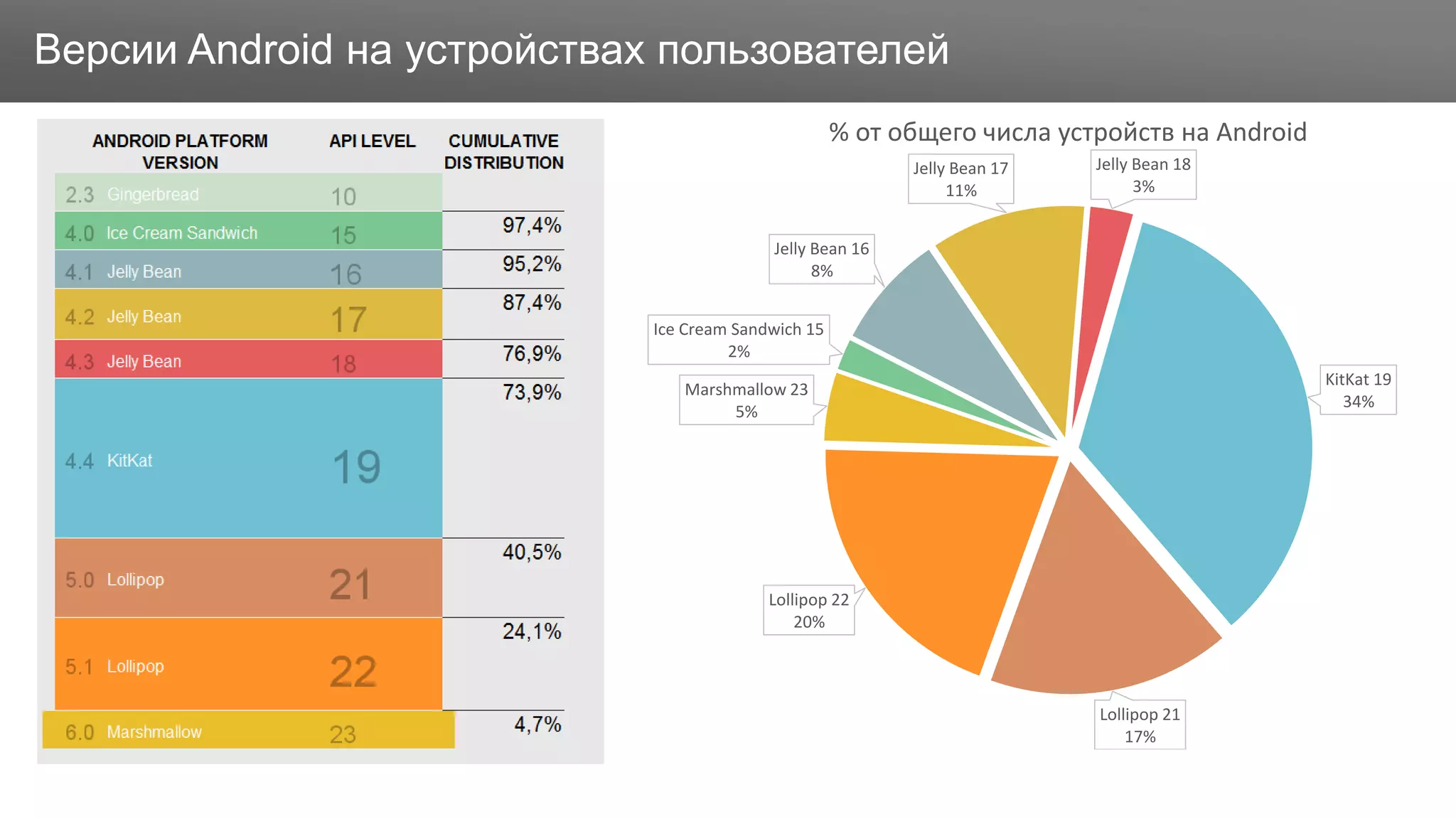

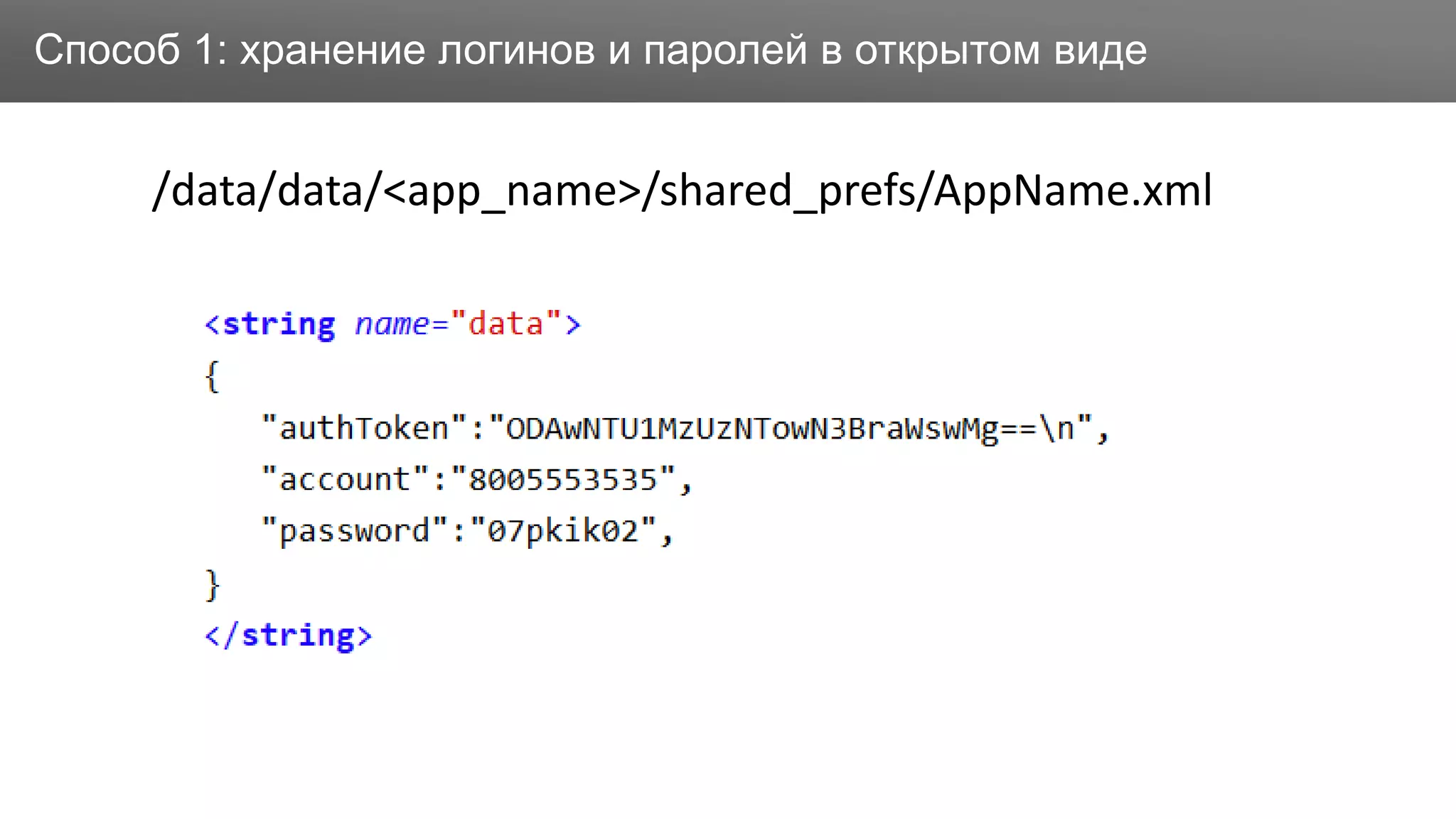

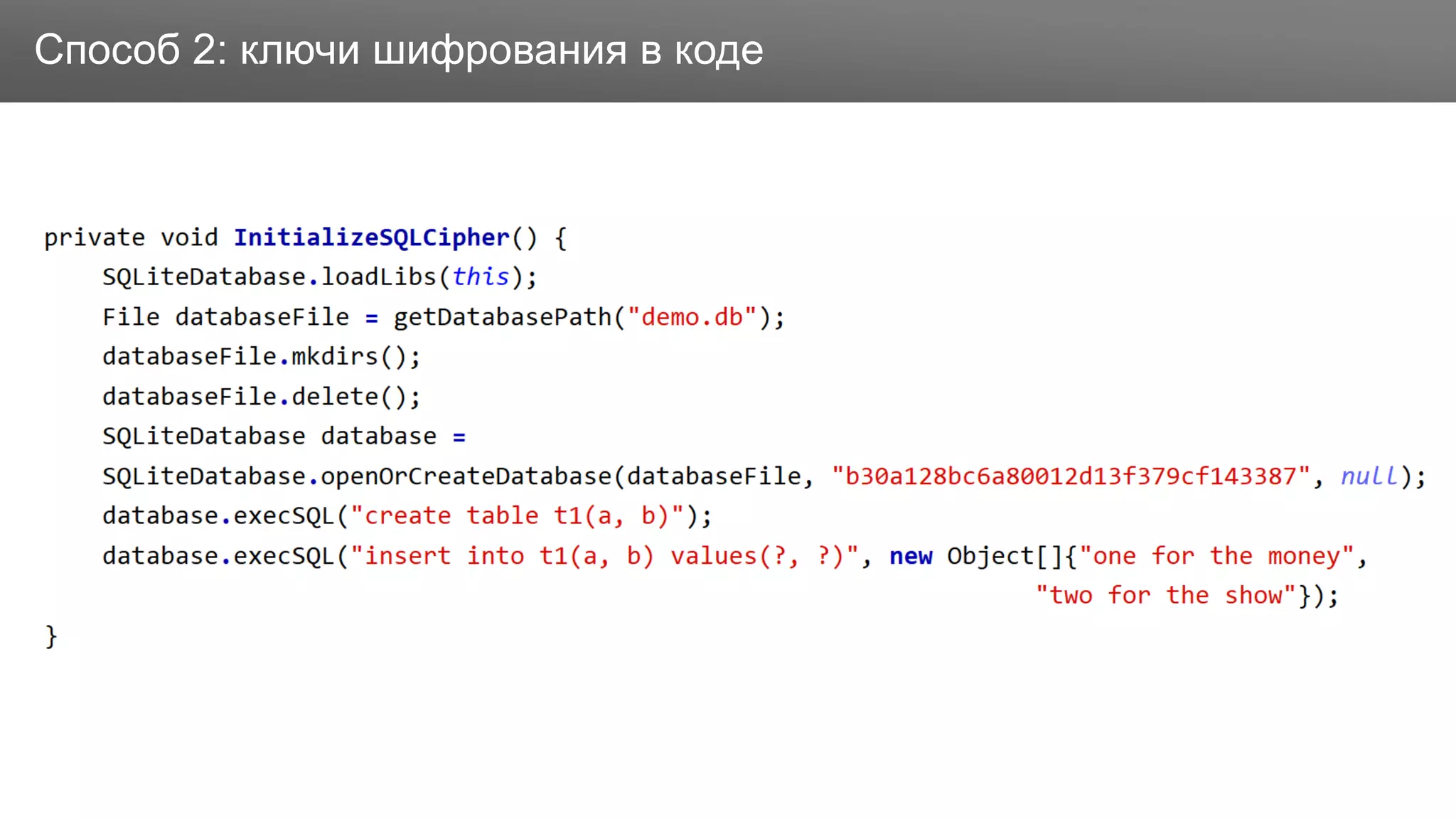

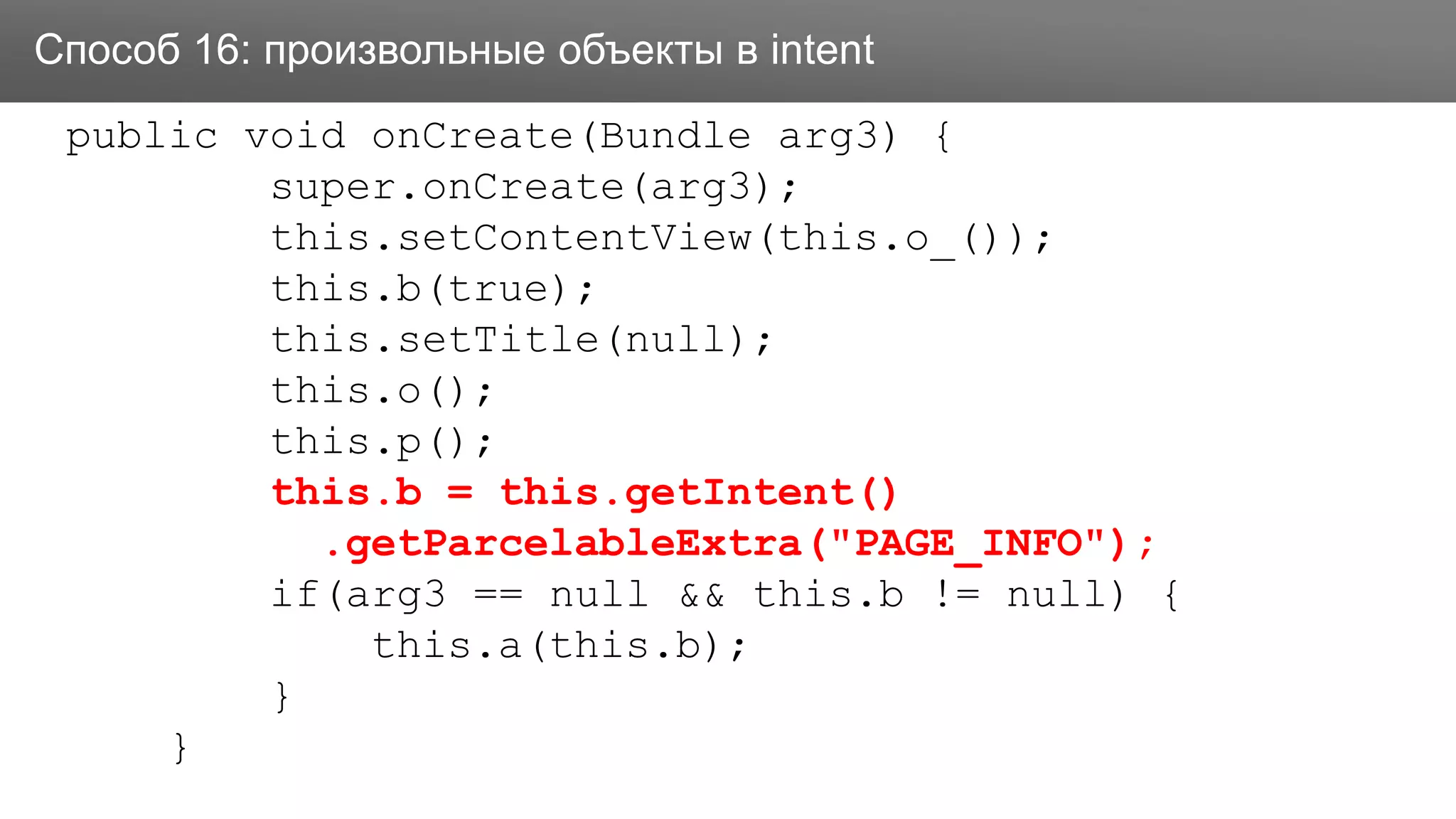

Документ описывает 17 способов, по которым уязвимые Android-приложения могут подвергнуться атакам, исходя из анализов специалистов Positive Technologies. Среди выделенных уязвимостей - недостаточная защита логинов и паролей, неправильное управление сертификатами и уязвимости при использовании фрагментов. Обсуждаются также модели нарушителей и версии Android, наиболее распространенные среди пользователей.

![ЗаголовокСпособ 16: произвольные объекты в intent public static final class PageInfo implements Parcelable { public String startPageUrl; public byte[] startPagePostData; public String cookies; public String successUri; public String failUri; … }](https://image.slidesharecdn.com/pdugvulnerableandroidapp-170602111220/75/Android-N-39-2048.jpg)