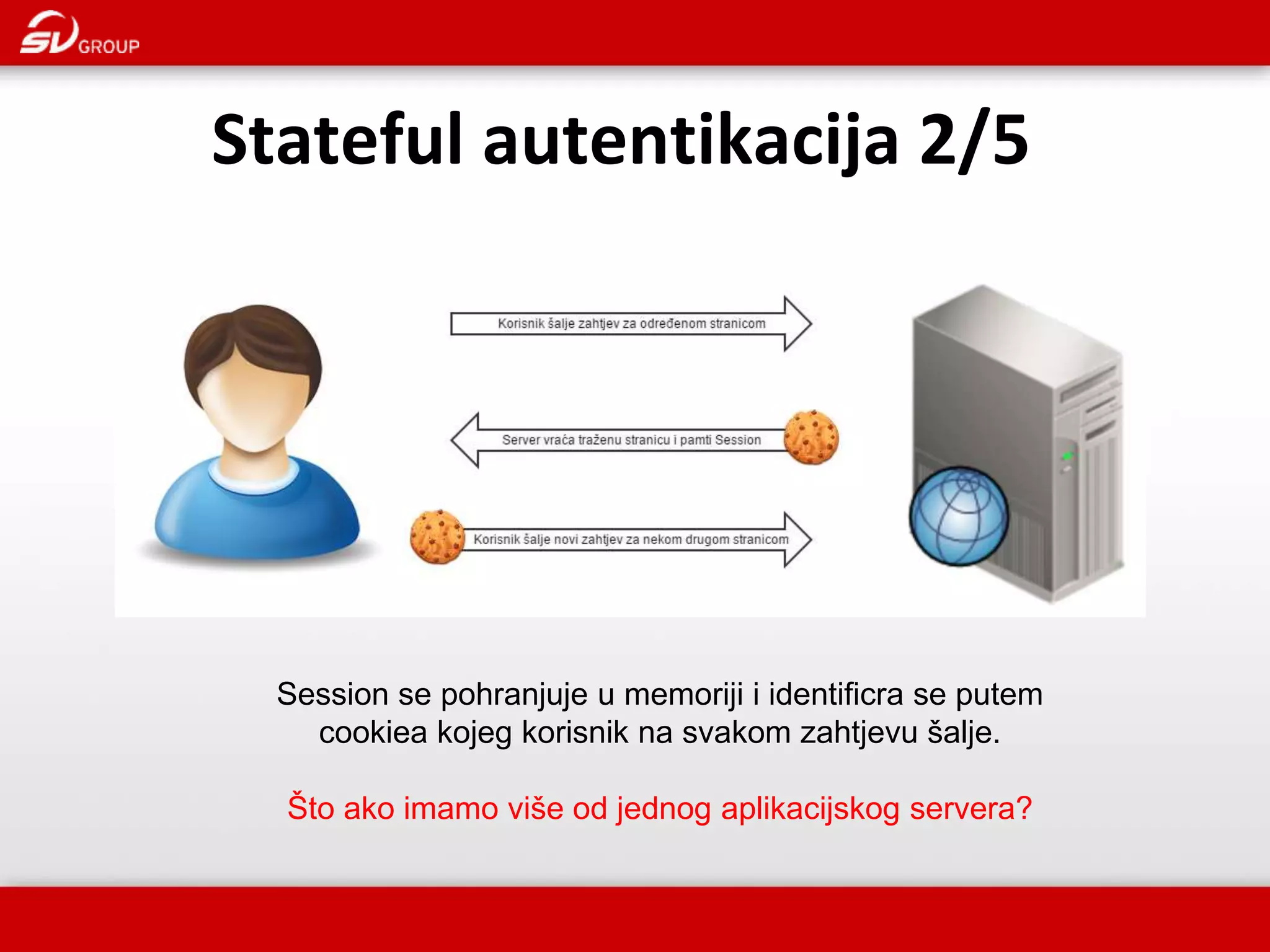

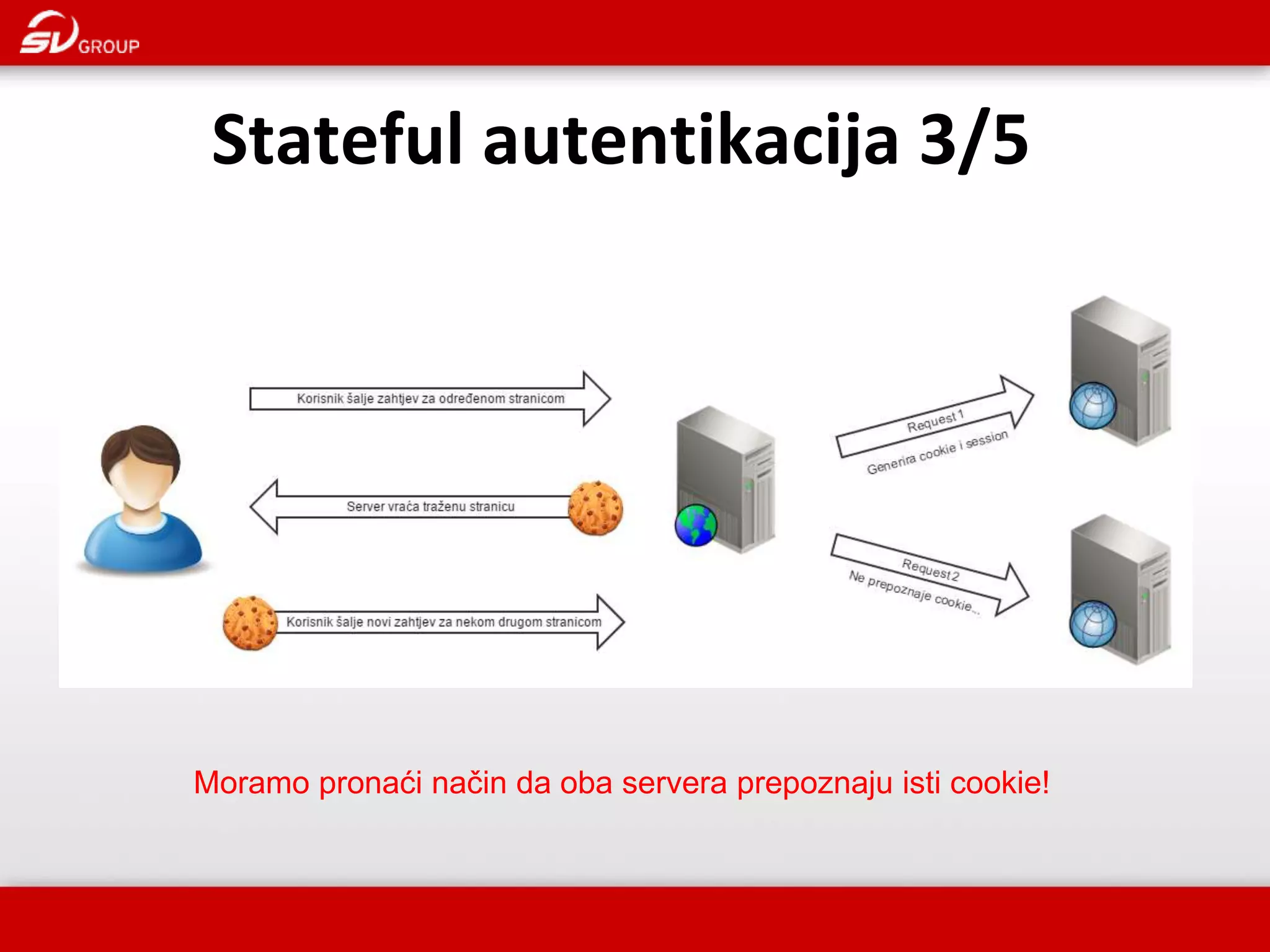

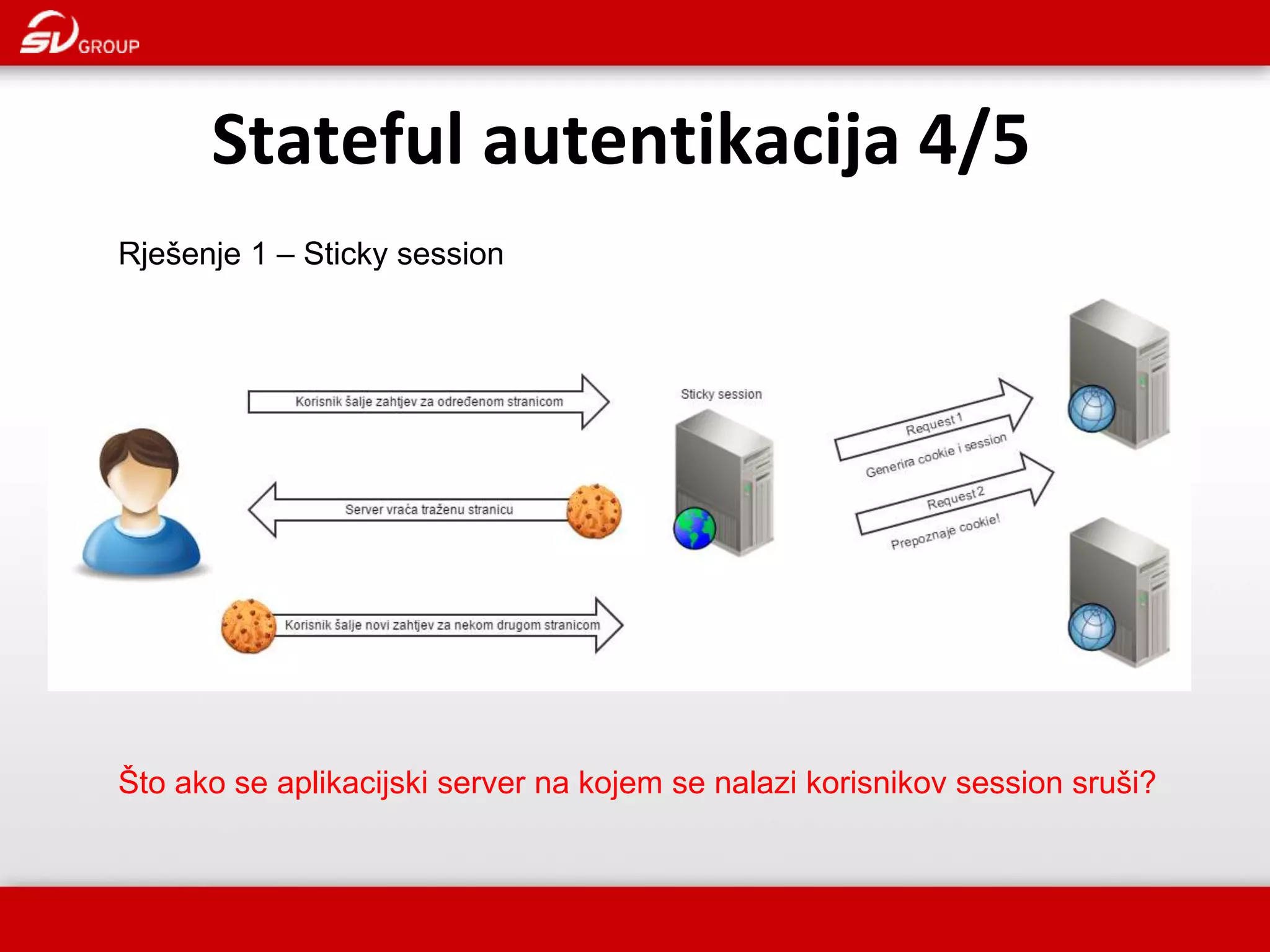

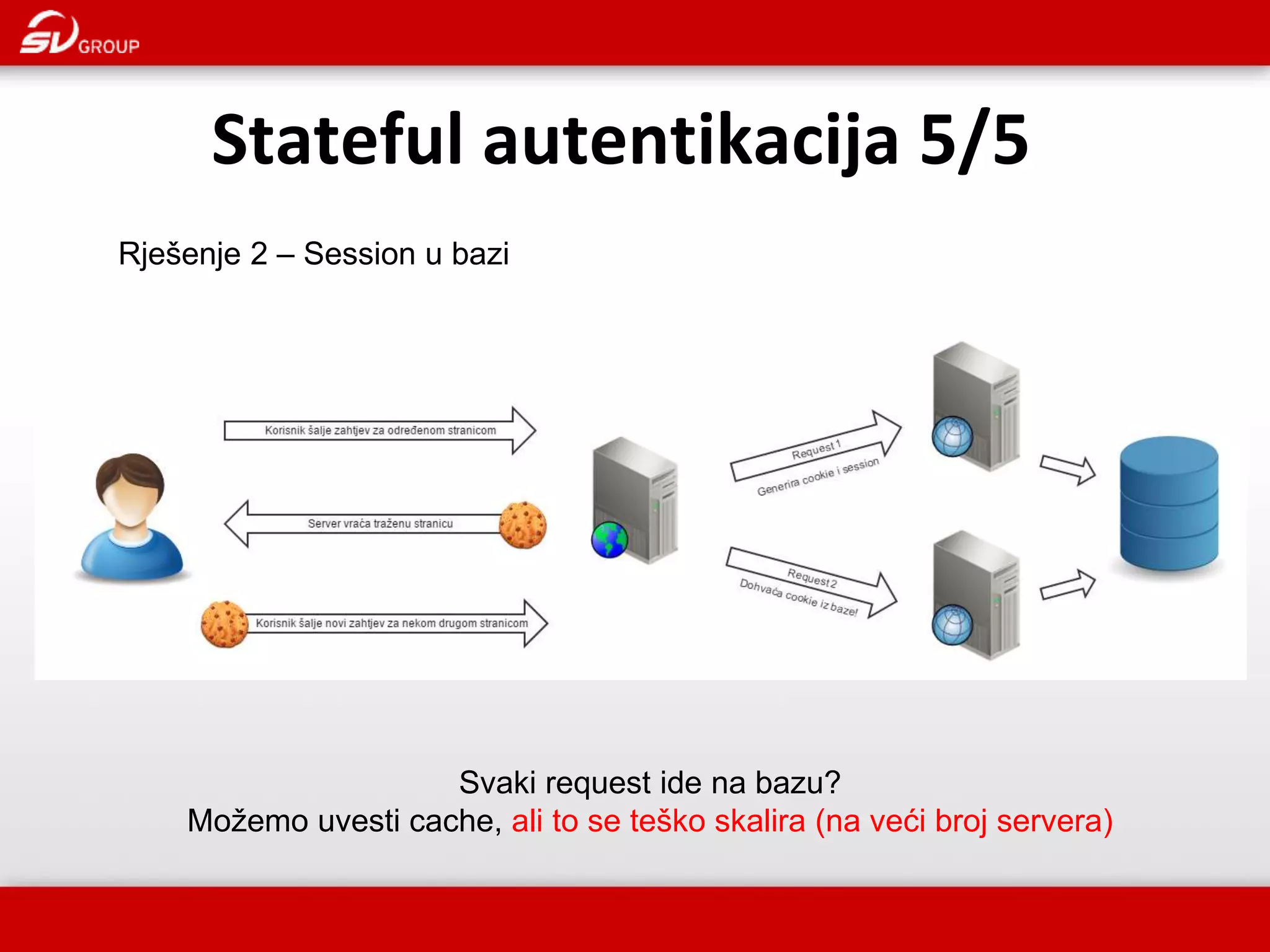

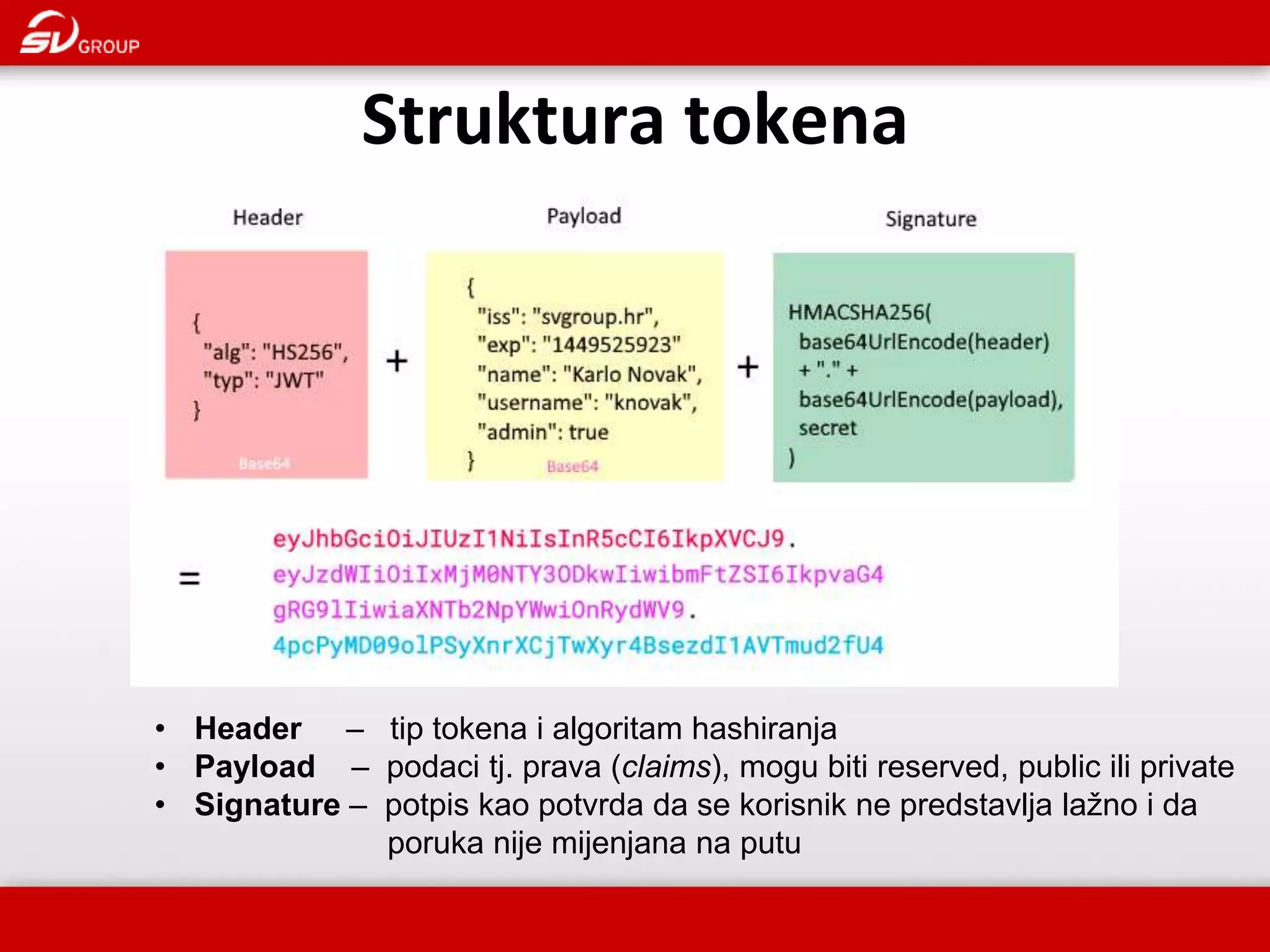

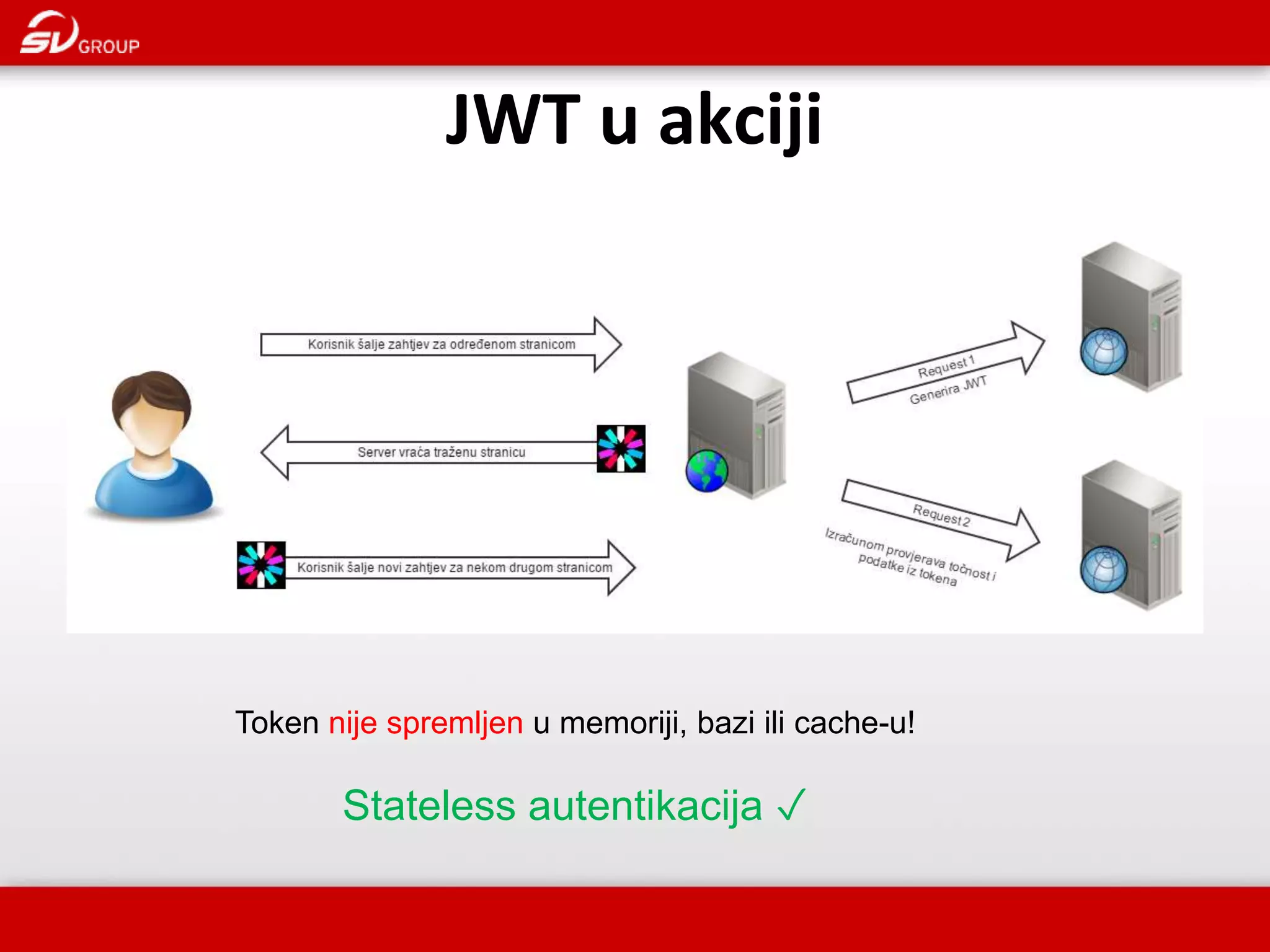

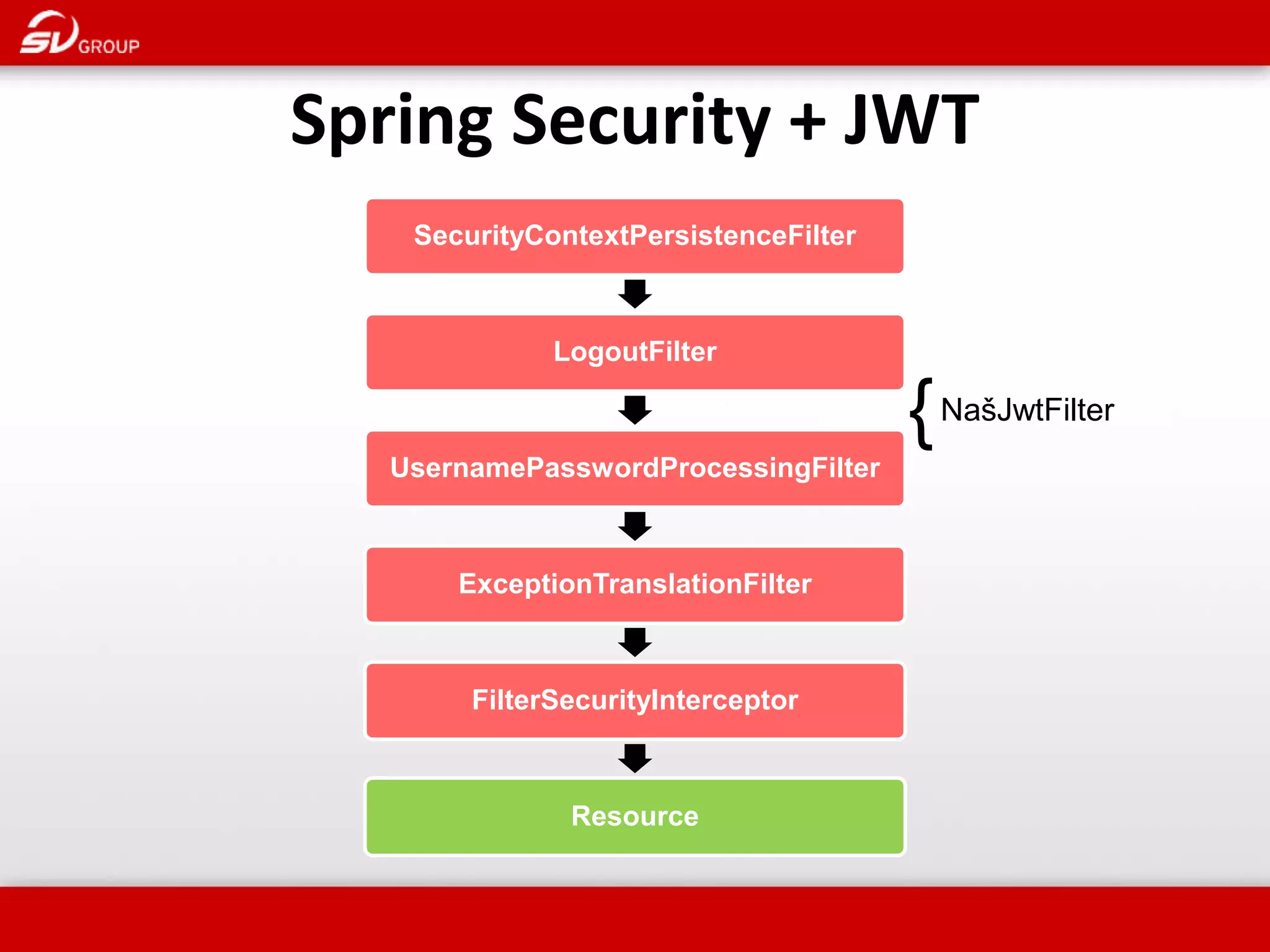

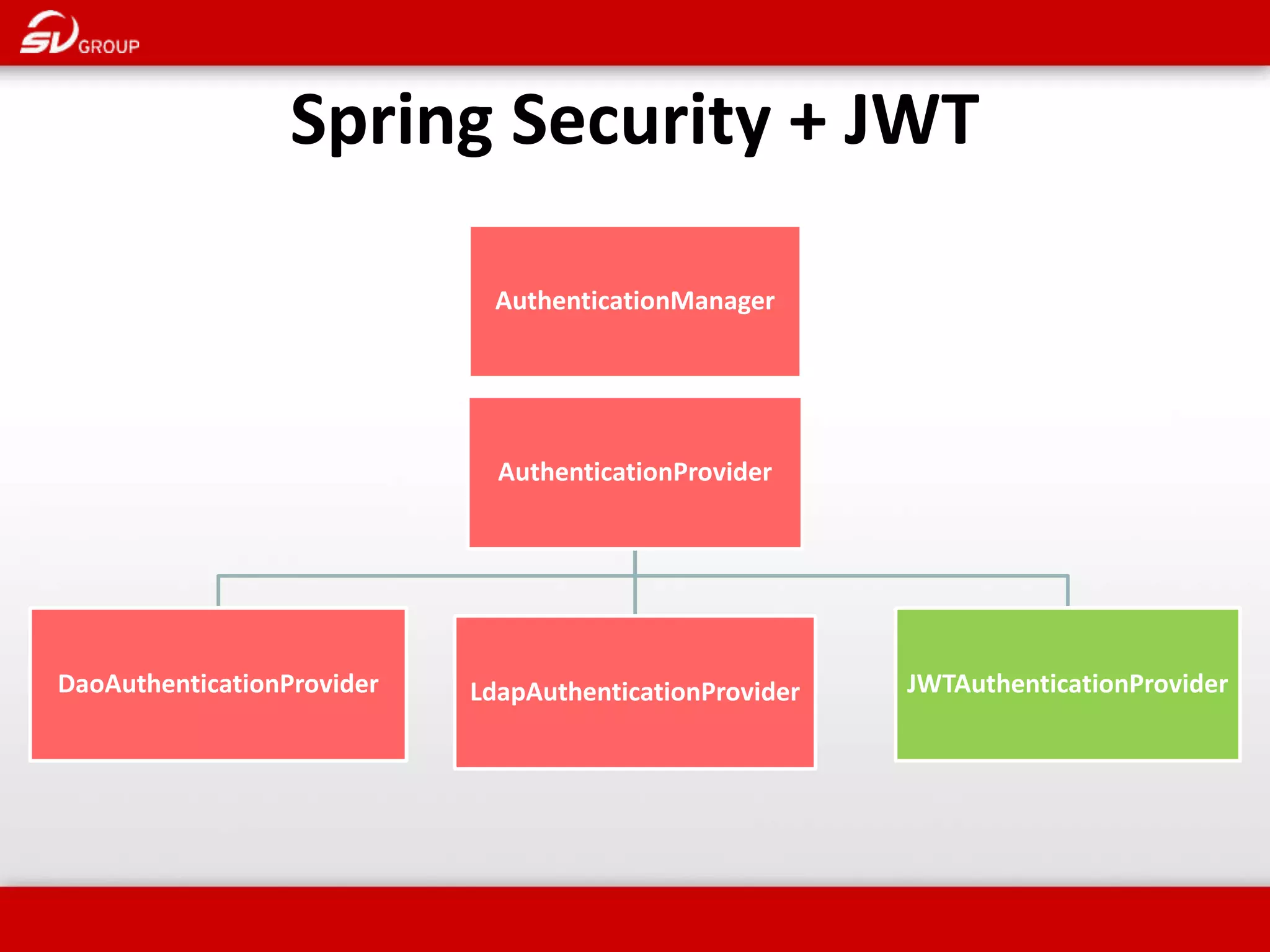

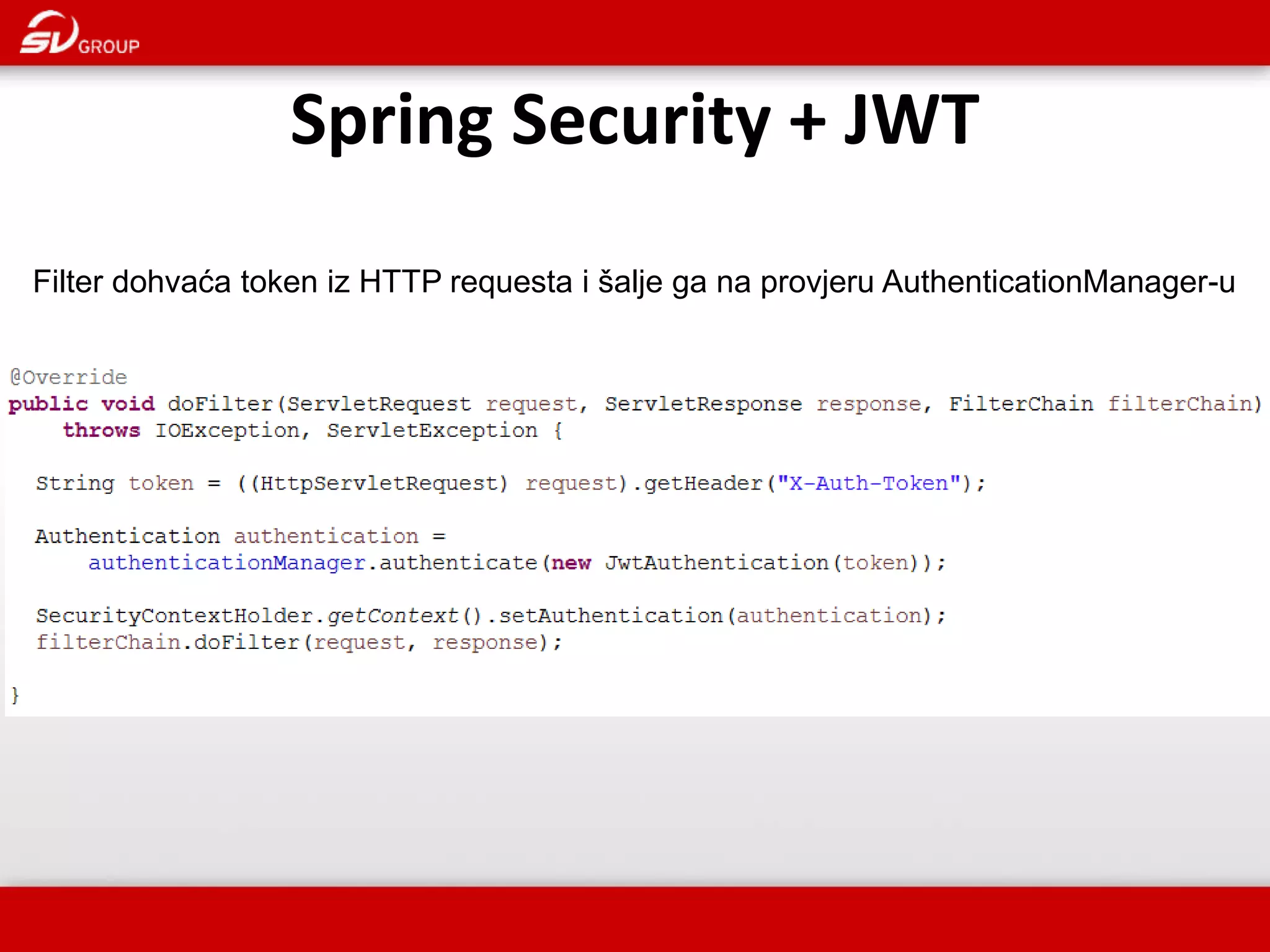

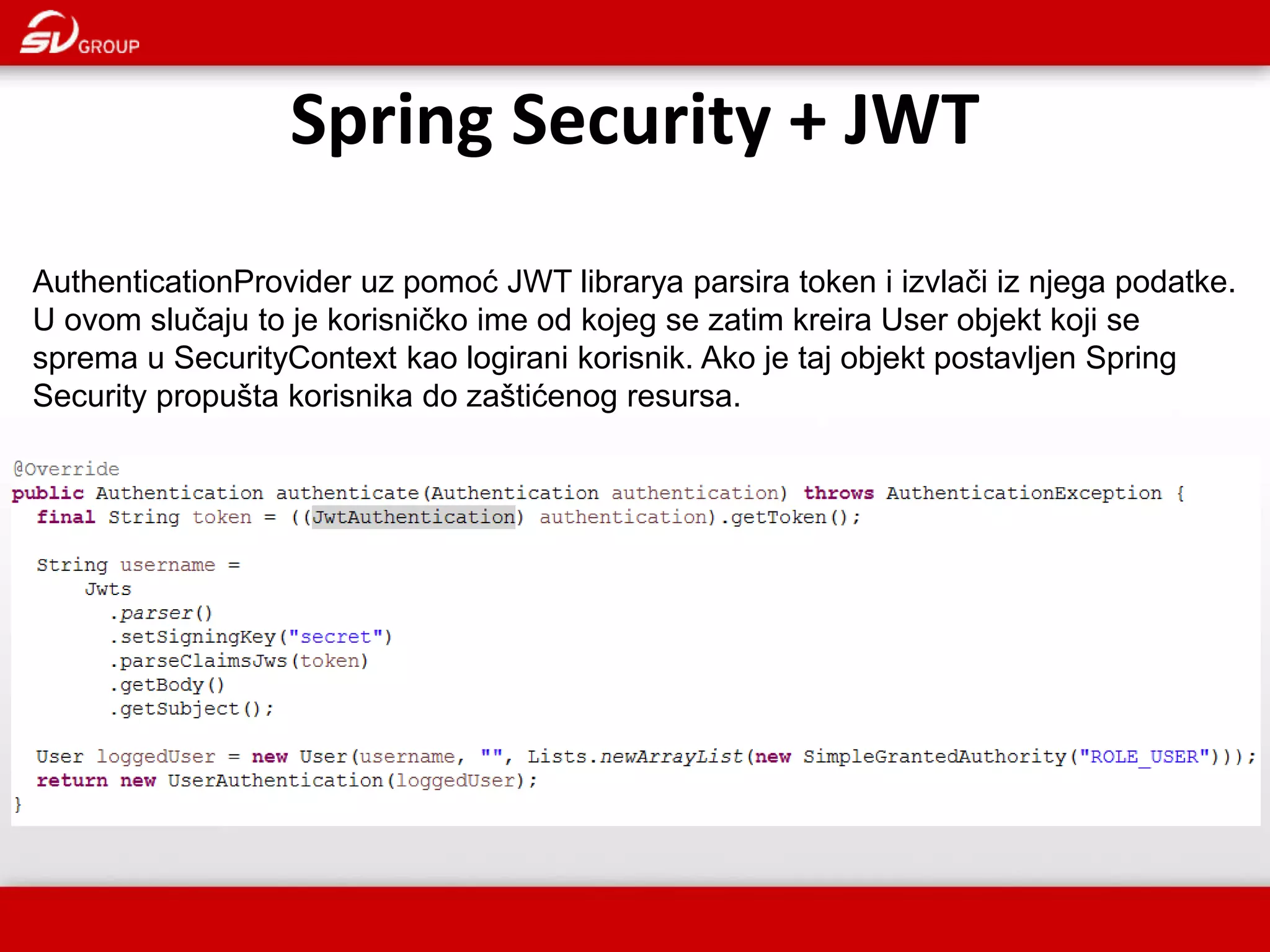

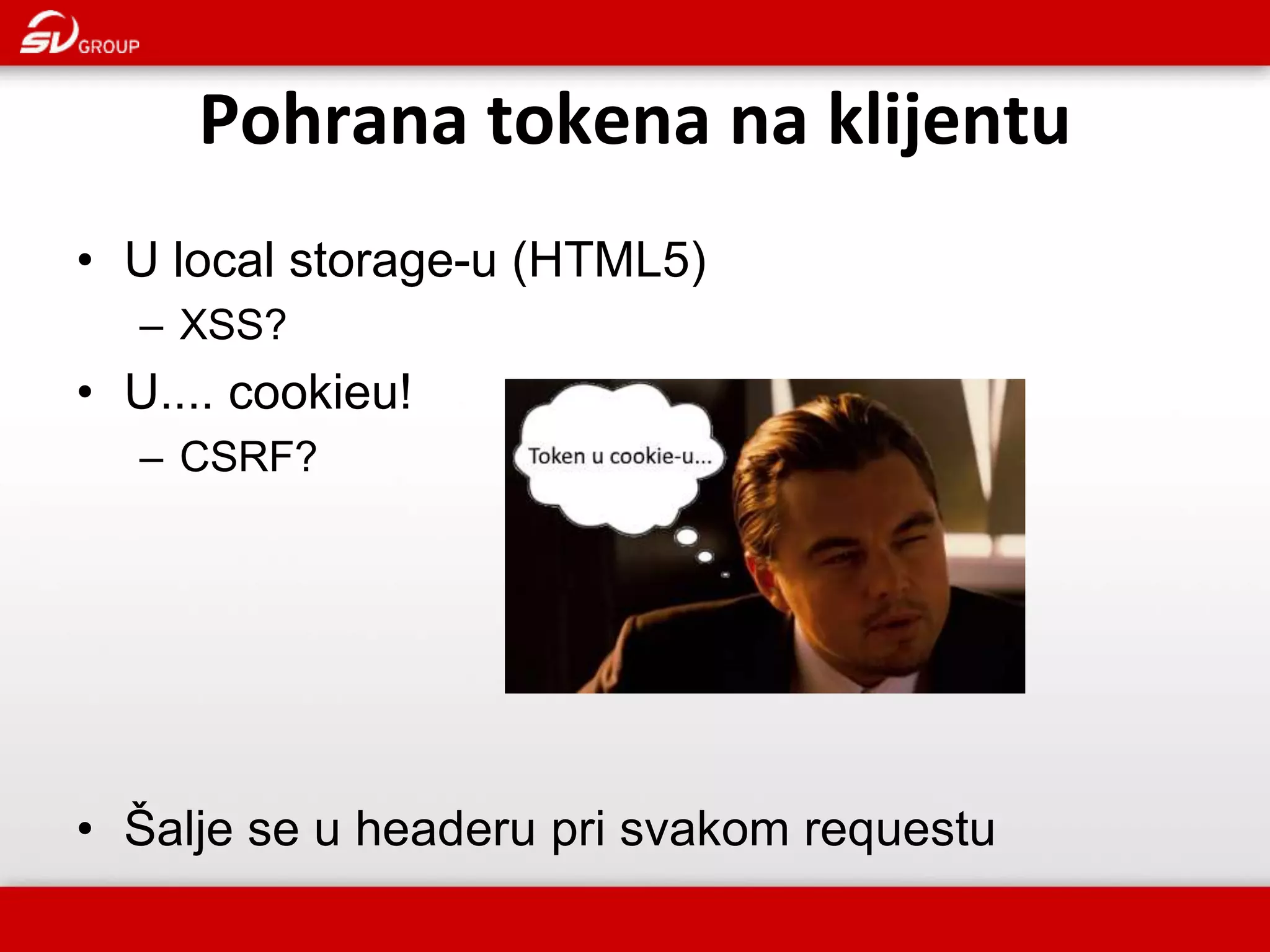

Dokument opisuje razlike između stateful i stateless autentikacije, s fokusom na implementaciju JSON Web Token-a (JWT) u Javi uz Spring. Objašnjava kako JWT omogućuje siguran prijenos informacija i iznosi prednosti poput smanjene potrebe za pohranom na serveru. Također se razmatraju izazovi sigurnosti, kao i implementacijski problemi vezani uz podršku raznih sigurnosnih framework-a.