śā®Ś•ĹÔľĆÁôĽŚĹēŚźéśČćŤÉĹšłčŤģĘŚćēŚď¶ÔľĀ

śā®Ś•ĹÔľĆÁôĽŚĹēŚźéśČćŤÉĹšłčŤģĘŚćēŚď¶ÔľĀ

Ś¶āšĹēŤé∑ŚŹĖASP.NETCoreTokenÁöĄŤģ§ŤĮĀԾƌ幌§öśĖįśČčŚĮĻś≠§šłćśėĮŚĺąśłÖś•öԾƚłļšļÜŚłģŚä©Ś§ßŚģ∂Ťß£ŚÜ≥ŤŅôšł™ťöĺťĘėԾƚłčťĚĘŚįŹÁľĖŚįÜšłļŚ§ßŚģ∂ŤĮ¶ÁĽÜŤģ≤Ťß£ÔľĆśúČŤŅôśĖĻťĚĘťúÄśĪāÁöĄšļļŚŹĮšĽ•śĚ•Ś≠¶šĻ†šłčԾƌłĆśúõšĹ†ŤÉĹśúČśČÄśĒ∂Ťé∑„Äā

šĽ§ÁČĆŤģ§ŤĮĀÔľąToken AuthenticationԾȌ∑≤ÁĽŹśąźšłļŚćēť°ĶŚļĒÁĒ®ÔľąSPAԾȌíĆÁ߼Śä®ŚļĒÁĒ®šļčŚģěšłäÁöĄś†áŚáÜ„ÄāŚć≥šĹŅśėĮšľ†ÁĽüÁöĄB/SŚļĒÁĒ®šĻüŤÉĹŚą©ÁĒ®ŚÖ∂šľėÁāĻ„ÄāšľėÁāĻŚĺąśėéÁôĹÔľöśěĀŚįĎÁöĄśúćŚä°ÁęĮśēįśćģÁģ°ÁźÜ„ÄĀŚŹĮśČ©ŚĪēśÄß„ÄĀŚŹĮšĽ•šĹŅÁĒ®ŚćēÁč¨ÁöĄŤģ§ŤĮĀśúćŚä°Śô®ŚíĆŚļĒÁĒ®śúćŚä°Śô®ŚąÜÁ¶Ľ„Äā

Ś¶āśěúšĹ†ŚĮĻšĽ§ÁČĆÔľątokenԾȚłćśėĮŚ§™šļÜŤß£ÔľĆŚŹĮšĽ•ÁúčŤŅôÁĮáśĖáÁę†Ôľą overview of token authentication and JWTsÔľČ

šĽ§ÁČĆŤģ§ŤĮĀŚú®asp.net corešł≠ťõÜśąź„ÄāŚÖ∂šł≠ŚĆ֜訚ŅĚśä§Bearer JwtÁöĄŤ∑ĮÁĒĪŚäüŤÉĹԾƚĹÜśėĮÁ߼ťô§šļÜÁĒüśąźtokenŚíĆť™ĆŤĮĀtokenÁöĄťÉ®ŚąÜԾƍŅôšļõŚŹĮšĽ•Ťá™ŚģöšĻČśąĖŤÄÖšĹŅÁĒ®Á¨¨šłČśĖĻŚļďśĚ•ŚģěÁéįԾƌĺóÁõäšļéś≠§ÔľĆMVCŚíĆWeb apiť°ĻÁõģŚŹĮšĽ•šĹŅÁĒ®šĽ§ÁČĆŤģ§ŤĮĀԾƍÄĆšłĒŚĺąÁģÄŚćē„ÄāšłčťĚĘŚįÜšłÄś≠•šłÄś≠•ŚģěÁéįԾƚĽ£Á†ĀŚŹĮšĽ•Śú®Ôľą śļźÁ†ĀԾȚłčŤĹĹ„Äā

ASP.NET CorešĽ§ÁČĆť™ĆŤĮĀ

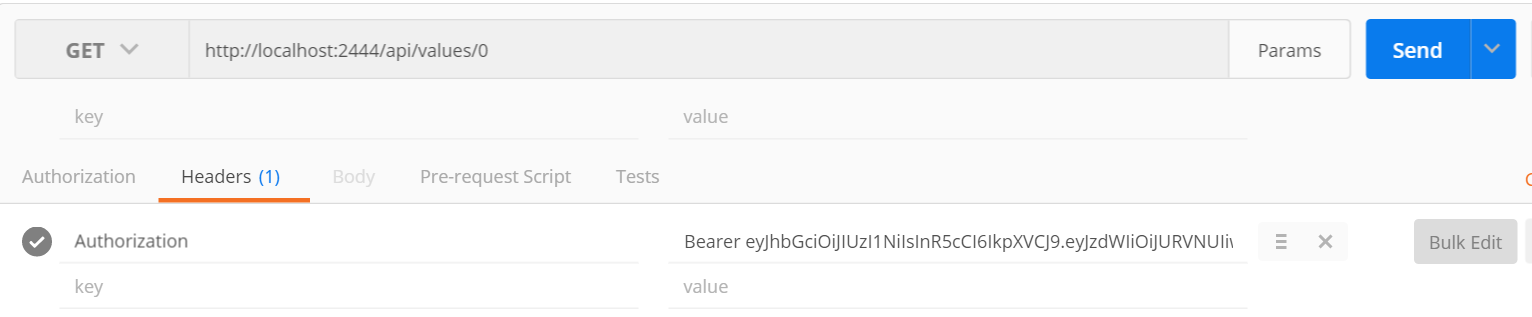

ť¶ĖŚÖąÔľĆŤÉĆśôĮÁü•ŤĮÜÔľöŤģ§ŤĮĀšĽ§ÁČĆԾƚĺ茶āJWTsԾƜėĮťÄöŤŅáhttp Ťģ§ŤĮĀŚ§īšľ†ťÄíÁöĄÔľĆšĺ茶āÔľö

GET /foo Authorization: Bearer [token]

šĽ§ÁČĆŚŹĮšĽ•ťÄöŤŅáśĶŹŤßąŚô®cookies„Äāšľ†ťÄíśĖĻŚľŹśėĮheaderśąĖŤÄÖcookiesŚŹĖŚÜ≥šļéŚļĒÁĒ®ŚíĆŚģěťôÖśÉÖŚÜĶԾƌĮĻšļéÁ߼Śä®appԾƚĹŅÁĒ®headersԾƌĮĻšļéwebԾƜ鮍柌ú®html5 storagešł≠šĹŅÁĒ®cookiesԾƜ̕ťė≤ś≠ĘxssśĒĽŚáĽ„Äā

asp.net coreŚĮĻjwtsšĽ§ÁČĆÁöĄť™ĆŤĮĀŚĺąÁģÄŚćēÔľĆÁČĻŚąęśėĮšĹ†ťÄöŤŅáheaderšľ†ťÄí„Äā

1„ÄĀÁĒüśąź SecurityKeyԾƍŅôšł™šĺčŚ≠źÔľĆśąĎÁĒüśąźŚĮĻÁßįŚĮÜťí•ť™ĆŤĮĀjwtsťÄöŤŅáHMAC-SHA256Śä†ŚĮÜśĖĻŚľŹÔľĆŚú®startup.csšł≠Ôľö

// secretKey contains a secret passphrase only your server knows var secretKey = "mysupersecret_secretkey!123"; var signingKey = new SymmetricSecurityKey(Encoding.ASCII.GetBytes(secretKey));

ť™ĆŤĮĀ headeršł≠šľ†ťÄíÁöĄJWTs

Śú® Startup.csšł≠ԾƚĹŅÁĒ®Microsoft.AspNetCore.Authentication.JwtBeareršł≠ÁöĄUseJwtBearerAuthentication śĖĻś≥ēŤé∑ŚŹĖŚŹóšŅĚśä§ÁöĄapiśąĖŤÄÖmvcŤ∑ĮÁĒĪśúČśēąÁöĄjwt„Äā

var tokenValidationParameters = new TokenValidationParameters { // The signing key must match! ValidateIssuerSigningKey = true, IssuerSigningKey = signingKey, // Validate the JWT Issuer (iss) claim ValidateIssuer = true, ValidIssuer = "ExampleIssuer", // Validate the JWT Audience (aud) claim ValidateAudience = true, ValidAudience = "ExampleAudience", // Validate the token expiry ValidateLifetime = true, // If you want to allow a certain amount of clock drift, set that here: ClockSkew = TimeSpan.Zero }; app.UseJwtBearerAuthentication(new JwtBearerOptions { AutomaticAuthenticate = true, AutomaticChallenge = true, TokenValidationParameters = tokenValidationParameters });ťÄöŤŅáŤŅôšł™šł≠ťóīšĽ∂ԾƚĽĽšĹē[Authorize]ÁöĄŤĮ∑śĪāťÉĹťúÄŤ¶ĀśúČśēąÁöĄjwtÔľö

Á≠匟ćśúČśēąÔľõ

ŤŅáśúüśó∂ťóīÔľõ

śúČśēąśó∂ťóīÔľõ

Issuer Ś£įśėéÁ≠Čšļé‚ÄúExampleIssuer‚ÄĚ

ŤģĘťėÖŤÄÖŚ£įśėéÁ≠Čšļé ‚ÄúExampleAudience‚ÄĚ

Ś¶āśěúšłćśėĮŚźąś≥ēÁöĄJWTԾƍĮ∑śĪāÁĽąś≠ĘÔľĆissuerŚ£įśėéŚíĆŤģĘťėÖŤÄÖŚ£įśėéšłćśėĮŚŅÖť°ĽÁöĄÔľĆŚģÉšĽ¨ÁĒ®śĚ•ś†áŤĮÜŚļĒÁĒ®ŚíĆŚģĘśą∑ÁęĮ„Äā

Śú®cookiesšł≠ť™ĆŤĮĀJWTs

ASP.NET Corešł≠ÁöĄcookies Ťģ§ŤĮĀšłćśĒĮśĆĀšľ†ťÄíjwt„ÄāťúÄŤ¶ĀŤá™ŚģöšĻČŚģěÁéį ISecureDataFormatśé•ŚŹ£ÁöĄÁĪĽ„ÄāÁéįŚú®ÔľĆšĹ†ŚŹ™śėĮť™ĆŤĮĀtokenԾƚłćśėĮÁĒüśąźŚģÉšĽ¨ÔľĆŚŹ™ťúÄŤ¶ĀŚģěÁéįUnprotectśĖĻś≥ēԾƌÖ∂šĽĖÁöĄšļ§ÁĽôSystem.IdentityModel.Tokens.Jwt.JwtSecurityTokenHandlerŤŅôšł™ÁĪĽŚ§ĄÁźÜ„Äā

using System; using System.IdentityModel.Tokens.Jwt; using System.Security.Claims; using Microsoft.AspNetCore.Authentication; using Microsoft.AspNetCore.Http.Authentication; using Microsoft.IdentityModel.Tokens; namespace SimpleTokenProvider { public class CustomJwtDataFormat : ISecureDataFormat<AuthenticationTicket> { private readonly string algorithm; private readonly TokenValidationParameters validationParameters; public CustomJwtDataFormat(string algorithm, TokenValidationParameters validationParameters) { this.algorithm = algorithm; this.validationParameters = validationParameters; } public AuthenticationTicket Unprotect(string protectedText) => Unprotect(protectedText, null); public AuthenticationTicket Unprotect(string protectedText, string purpose) { var handler = new JwtSecurityTokenHandler(); ClaimsPrincipal principal = null; SecurityToken validToken = null; try { principal = handler.ValidateToken(protectedText, this.validationParameters, out validToken); var validJwt = validToken as JwtSecurityToken; if (validJwt == null) { throw new ArgumentException("Invalid JWT"); } if (!validJwt.Header.Alg.Equals(algorithm, StringComparison.Ordinal)) { throw new ArgumentException($"Algorithm must be '{algorithm}'"); } // Additional custom validation of JWT claims here (if any) } catch (SecurityTokenValidationException) { return null; } catch (ArgumentException) { return null; } // Validation passed. Return a valid AuthenticationTicket: return new AuthenticationTicket(principal, new AuthenticationProperties(), "Cookie"); } // This ISecureDataFormat implementation is decode-only public string Protect(AuthenticationTicket data) { throw new NotImplementedException(); } public string Protect(AuthenticationTicket data, string purpose) { throw new NotImplementedException(); } } }Śú®startup.csšł≠ŤįÉÁĒ®

var tokenValidationParameters = new TokenValidationParameters { // The signing key must match! ValidateIssuerSigningKey = true, IssuerSigningKey = signingKey, // Validate the JWT Issuer (iss) claim ValidateIssuer = true, ValidIssuer = "ExampleIssuer", // Validate the JWT Audience (aud) claim ValidateAudience = true, ValidAudience = "ExampleAudience", // Validate the token expiry ValidateLifetime = true, // If you want to allow a certain amount of clock drift, set that here: ClockSkew = TimeSpan.Zero }; app.UseCookieAuthentication(new CookieAuthenticationOptions { AutomaticAuthenticate = true, AutomaticChallenge = true, AuthenticationScheme = "Cookie", CookieName = "access_token", TicketDataFormat = new CustomJwtDataFormat( SecurityAlgorithms.HmacSha256, tokenValidationParameters) });Ś¶āśěúŤĮ∑śĪāšł≠ŚĆÖŚźęŚźćšłļaccess_tokenÁöĄcookieť™ĆŤĮĀšłļŚźąś≥ēÁöĄJWTԾƍŅôšł™ŤĮ∑śĪāŚįĪŤÉĹŤŅĒŚõěś≠£Á°ģÁöĄÁĽďśěúԾƌ¶āśěúťúÄŤ¶ĀԾƚņŚŹĮšĽ•Śä†šłäťĘĚŚ§ĖÁöĄjwt chaims,śąĖŤÄÖŚ§ćŚą∂jwt chaimsŚąįClaimsPrincipalŚú®CustomJwtDataFormat.UnprotectśĖĻś≥ēšł≠ԾƚłäťĚĘśėĮť™ĆŤĮĀtokenԾƚłčťĚĘŚįÜŚú®asp.net corešł≠ÁĒüśąźtoken„Äā

ASP.NET CoreÁĒüśąźTokens

Śú®asp.net 4.5šł≠ԾƍŅôšł™UseOAuthAuthorizationServeršł≠ťóīšĽ∂ŚŹĮšĽ•ŤĹĽśĚĺÁöĄÁĒüśąźtokensԾƚĹÜśėĮŚú®asp.net coreŚŹĖś∂ąšļÜԾƚłčťĚĘŚÜôšłÄšł™ÁģÄŚćēÁöĄtokenÁĒüśąźšł≠ťóīšĽ∂ԾƜúÄŚźéԾƜúȌᆚł™ÁéįśąźŤß£ŚÜ≥śĖĻś°ąÁöĄťďĺśé•ÔľĆšĺõšĹ†ťÄČśč©„Äā

ÁģÄŚćēÁöĄtokenÁĒüśąźŤäāÁāĻ

ť¶ĖŚÖąÔľĆÁĒüśąź POCOšŅĚŚ≠ėšł≠ťóīšĽ∂ÁöĄťÄČť°Ļ. ÁĒüśąźÁĪĽÔľöTokenProviderOptions.cs

using System; using Microsoft.IdentityModel.Tokens; namespace SimpleTokenProvider { public class TokenProviderOptions { public string Path { get; set; } = "/token"; public string Issuer { get; set; } public string Audience { get; set; } public TimeSpan Expiration { get; set; } = TimeSpan.FromMinutes(5); public SigningCredentials SigningCredentials { get; set; } } }ÁéįŚú®Ťá™Ś∑Īś∑ĽŚä†šłÄšł™šł≠ťóīšĽ∂ÔľĆasp.net core ÁöĄšł≠ťóīšĽ∂ÁĪĽšłÄŤą¨śėĮŤŅôś†∑ÁöĄÔľö

using System.IdentityModel.Tokens.Jwt; using System.Security.Claims; using System.Threading.Tasks; using Microsoft.AspNetCore.Http; using Microsoft.Extensions.Options; using Newtonsoft.Json; namespace SimpleTokenProvider { public class TokenProviderMiddleware { private readonly RequestDelegate _next; private readonly TokenProviderOptions _options; public TokenProviderMiddleware( RequestDelegate next, IOptions<TokenProviderOptions> options) { _next = next; _options = options.Value; } public Task Invoke(HttpContext context) { // If the request path doesn't match, skip if (!context.Request.Path.Equals(_options.Path, StringComparison.Ordinal)) { return _next(context); } // Request must be POST with Content-Type: application/x-www-form-urlencoded if (!context.Request.Method.Equals("POST") || !context.Request.HasFormContentType) { context.Response.StatusCode = 400; return context.Response.WriteAsync("Bad request."); } return GenerateToken(context); } } }ŤŅôšł™šł≠ťóīšĽ∂ÁĪĽśé•ŚŹóTokenProviderOptionsšĹúšłļŚŹāśēįԾƌĹďśúČŤĮ∑śĪāšłĒŤĮ∑śĪāŤ∑ĮŚĺĄśėĮŤģĺÁĹģÁöĄŤ∑ĮŚĺĄÔľątokenśąĖŤÄÖapi/tokenÔľČÔľĆInvokeśĖĻś≥ēśČߍ°ĆÔľĆtokenŤäāÁāĻŚŹ™ŚĮĻ POSTŤĮ∑śĪāŤÄĆšłĒŚĆÖśč¨form-urlencodedŚÜÖŚģĻÁĪĽŚěčÔľąContent-Type: application/x-www-form-urlencodedÔľČԾƌõ†ś≠§ŤįÉÁĒ®šĻčŚČćťúÄŤ¶Āś£Äśü•šłčŚÜÖŚģĻÁĪĽŚěč„Äā

śúÄťá捶ĀÁöĄśėĮGenerateTokenԾƍŅôšł™śĖĻś≥ēťúÄŤ¶Āť™ĆŤĮĀÁĒ®śą∑ÁöĄŤļꚼĹÔľĆÁĒüśąźjwtԾƚľ†ŚõějwtÔľö

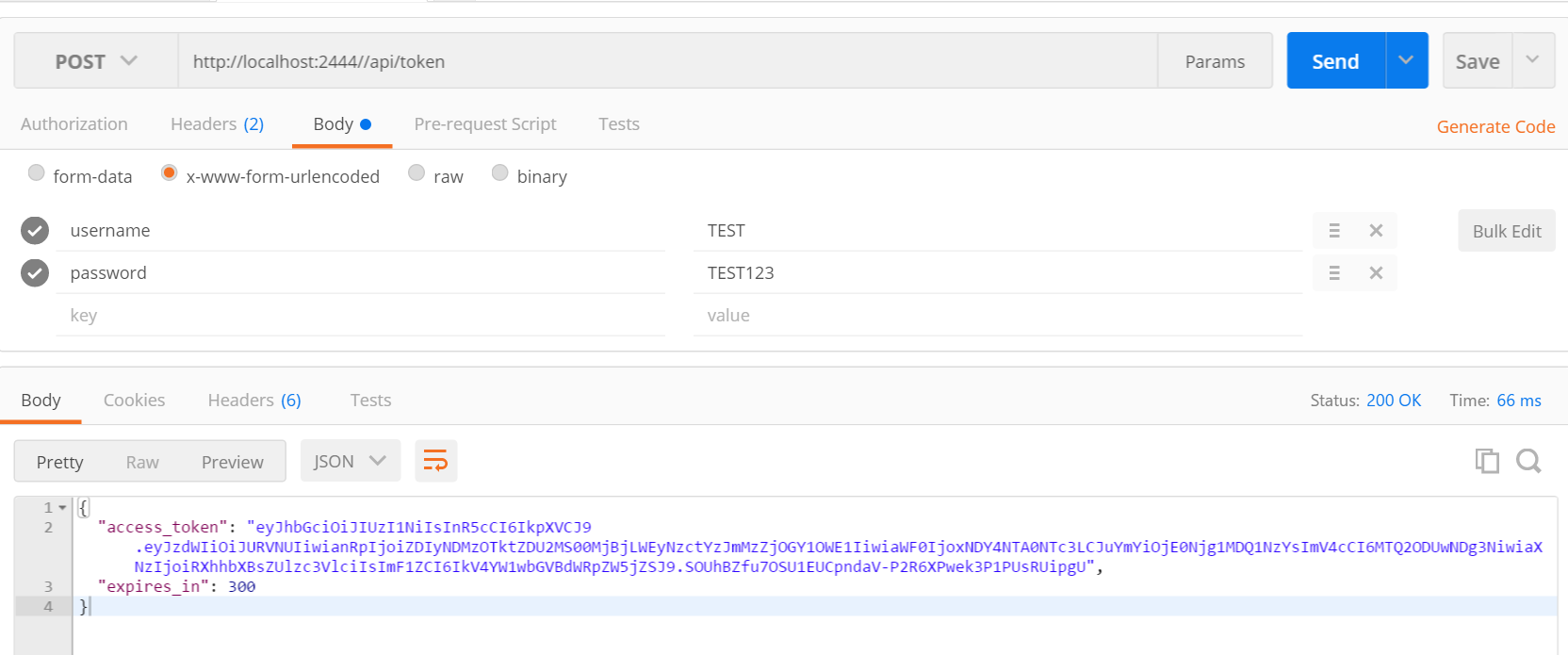

private async Task GenerateToken(HttpContext context) { var username = context.Request.Form["username"]; var password = context.Request.Form["password"]; var identity = await GetIdentity(username, password); if (identity == null) { context.Response.StatusCode = 400; await context.Response.WriteAsync("Invalid username or password."); return; } var now = DateTime.UtcNow; // Specifically add the jti (random nonce), iat (issued timestamp), and sub (subject/user) claims. // You can add other claims here, if you want: var claims = new Claim[] { new Claim(JwtRegisteredClaimNames.Sub, username), new Claim(JwtRegisteredClaimNames.Jti, Guid.NewGuid().ToString()), new Claim(JwtRegisteredClaimNames.Iat, ToUnixEpochDate(now).ToString(), ClaimValueTypes.Integer64) }; // Create the JWT and write it to a string var jwt = new JwtSecurityToken( issuer: _options.Issuer, audience: _options.Audience, claims: claims, notBefore: now, expires: now.Add(_options.Expiration), signingCredentials: _options.SigningCredentials); var encodedJwt = new JwtSecurityTokenHandler().WriteToken(jwt); var response = new { access_token = encodedJwt, expires_in = (int)_options.Expiration.TotalSeconds }; // Serialize and return the response context.Response.ContentType = "application/json"; await context.Response.WriteAsync(JsonConvert.SerializeObject(response, new JsonSerializerSettings { Formatting = Formatting.Indented })); }Ś§ßťÉ®ŚąÜšĽ£Á†ĀťÉŌ幌ģėśĖĻÔľĆJwtSecurityToken ÁĪĽÁĒüśąźjwtÔľĆJwtSecurityTokenHandlerŚįÜjwtÁľĖÁ†ĀԾƚņŚŹĮšĽ•Śú®claimsšł≠ś∑ĽŚä†šĽĽšĹēchaims„Äāť™ĆŤĮĀÁĒ®śą∑ŤļꚼŌŹ™śėĮÁģÄŚćēÁöĄť™ĆŤĮĀԾƌģěťôÖśÉÖŚÜĶŤāĮŚģöšłćśėĮŤŅôś†∑ÁöĄÔľĆšĹ†ŚŹĮšĽ•ťõÜśąź identity frameworkśąĖŤÄÖŚÖ∂šĽĖÁöĄÔľĆŚĮĻšļéŤŅôšł™Śģěšĺ茏™śėĮÁģÄŚćēÁöĄÁ°¨ÁľĖÁ†ĀÔľö

private Task<ClaimsIdentity> GetIdentity(string username, string password) { // DON'T do this in production, obviously! if (username == "TEST" && password == "TEST123") { return Task.FromResult(new ClaimsIdentity(new System.Security.Principal.GenericIdentity(username, "Token"), new Claim[] { })); } // Credentials are invalid, or account doesn't exist return Task.FromResult<ClaimsIdentity>(null); }ś∑ĽŚä†šłÄšł™ŚįÜDateTimeÁĒüśąźtimestampÁöĄśĖĻś≥ēÔľö

public static long ToUnixEpochDate(DateTime date) => (long)Math.Round((date.ToUniversalTime() - new DateTimeOffset(1970, 1, 1, 0, 0, 0, TimeSpan.Zero)).TotalSeconds);

ÁéįŚú®ÔľĆšĹ†ŚŹĮšĽ•ŚįÜŤŅôšł™šł≠ťóīšĽ∂ś∑ĽŚä†Śąįstartup.csšł≠šļÜÔľö

using System.Text; using Microsoft.AspNetCore.Builder; using Microsoft.AspNetCore.Hosting; using Microsoft.Extensions.Configuration; using Microsoft.Extensions.DependencyInjection; using Microsoft.Extensions.Logging; using Microsoft.Extensions.Options; using Microsoft.IdentityModel.Tokens; namespace SimpleTokenProvider { public partial class Startup { public Startup(IHostingEnvironment env) { var builder = new ConfigurationBuilder() .AddJsonFile("appsettings.json", optional: true); Configuration = builder.Build(); } public IConfigurationRoot Configuration { get; set; } public void ConfigureServices(IServiceCollection services) { services.AddMvc(); } // The secret key every token will be signed with. // In production, you should store this securely in environment variables // or a key management tool. Don't hardcode this into your application! private static readonly string secretKey = "mysupersecret_secretkey!123"; public void Configure(IApplicationBuilder app, IHostingEnvironment env, ILoggerFactory loggerFactory) { loggerFactory.AddConsole(LogLevel.Debug); loggerFactory.AddDebug(); app.UseStaticFiles(); // Add JWT generation endpoint: var signingKey = new SymmetricSecurityKey(Encoding.ASCII.GetBytes(secretKey)); var options = new TokenProviderOptions { Audience = "ExampleAudience", Issuer = "ExampleIssuer", SigningCredentials = new SigningCredentials(signingKey, SecurityAlgorithms.HmacSha256), }; app.UseMiddleware<TokenProviderMiddleware>(Options.Create(options)); app.UseMvc(); } } }śĶčŤĮēšłÄšłčԾƜ鮍柚ĹŅÁĒ®chrome ÁöĄpostmanÔľö

POST /token Content-Type: application/x-www-form-urlencoded username=TEST&password=TEST123

ÁĽďśěúÔľö

OK

Content-Type: application/json

{

"access_token": "eyJhb...",

"expires_in": 300

}

šĹ†ŚŹĮšĽ•šĹŅÁĒ®jwtŚ∑•ŚÖ∑śü•ÁúčÁĒüśąźÁöĄjwtŚÜÖŚģĻ„ÄāŚ¶āśěúŚľÄŚŹĎÁöĄśėĮÁ߼Śä®ŚļĒÁĒ®śąĖŤÄÖŚćēť°ĶŚļĒÁĒ®ÔľĆšĹ†ŚŹĮšĽ•Śú®ŚźéÁĽ≠ŤĮ∑śĪāÁöĄheaderšł≠Ś≠ėŚā®jwtԾƌ¶āśěúšĹ†ťúÄŤ¶ĀŚú®cookiesšł≠Ś≠ėŚā®ÁöĄŤĮĚԾƚņťúÄŤ¶ĀŚĮĻšĽ£Á†ĀšŅģśĒĻšłÄšłčԾƝúÄŤ¶ĀŚįÜŤŅĒŚõěÁöĄjwtŚ≠óÁ¨¶šł≤ś∑ĽŚä†Śąįcookiešł≠„Äā

śĶčŤĮēšłčÔľö

ÁúčŚģĆšłäŤŅįŚÜÖŚģĻśėĮŚź¶ŚĮĻśā®śúČŚłģŚä©ŚĎĘÔľüŚ¶āśěúŤŅėśÉ≥ŚĮĻÁõłŚÖ≥Áü•ŤĮÜśúČŤŅõšłÄś≠•ÁöĄšļÜŤß£śąĖťėÖŤĮĽśõīŚ§öÁõłŚÖ≥śĖáÁę†ÔľĆŤĮ∑ŚÖ≥ś≥®šļŅťÄüšļĎŤ°ĆšłöŤĶĄŤģĮťĘĎťĀďԾƜĄüŤįĘśā®ŚĮĻšļŅťÄüšļĎÁöĄśĒĮśĆĀ„Äā

ŚÖćŤī£Ś£įśėéÔľöśú¨ÁęôŚŹĎŚłÉÁöĄŚÜÖŚģĻÔľąŚõĺÁČá„ÄĀŤßÜťĘĎŚíĆśĖáŚ≠óԾȚĽ•ŚéüŚąõ„ÄĀŤĹ¨ŤĹĹŚíĆŚąÜšļęšłļšłĽÔľĆśĖáÁꆍßāÁāĻšłćšĽ£Ť°®śú¨ÁĹĎÁęôÁęčŚúļԾƌ¶āśěúś∂ČŚŹäšĺĶśĚÉŤĮ∑ŤĀĒÁ≥ĽÁęôťēŅťāģÁģĪÔľöis@yisu.comŤŅõŤ°Ćšłĺśä•ÔľĆŚĻ∂śŹźšĺõÁõłŚÖ≥ŤĮĀśćģԾƚłÄÁĽŹśü•ŚģěԾƌįÜÁę茹ĽŚą†ťô§ś∂ČŚęĆšĺĶśĚÉŚÜÖŚģĻ„Äā