这篇文章运用简单易懂的例子给大家介绍Spring Security+Spring Data Jpa的安全管理如何进行,内容非常详细,感兴趣的小伙伴们可以参考借鉴,希望对大家能有所帮助。

1.创建工程

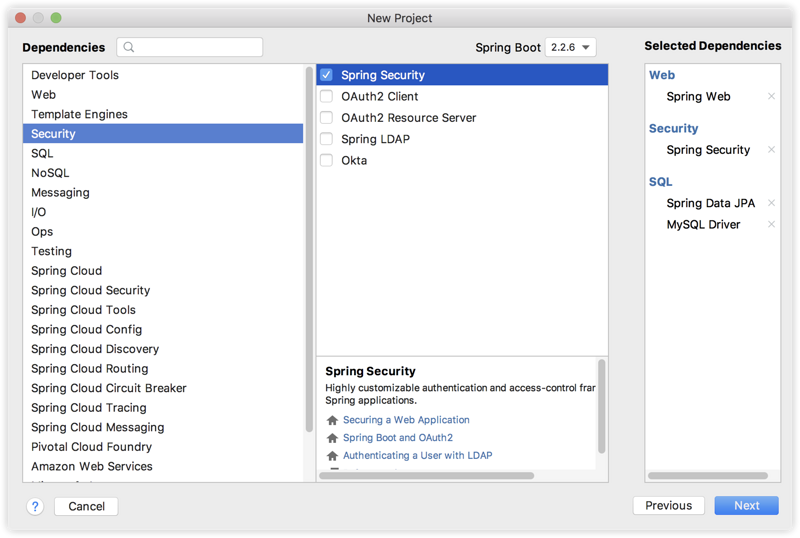

首先我们创建一个新的 Spring Boot 工程,添加如下依赖:

注意,除了 Spring Security 依赖之外,我们还需要数据依赖和 Spring Data Jpa 依赖。

工程创建完成后,我们再在数据库中创建一个空的库,就叫做 withjpa,里边什么都不用做,这样我们的准备工作就算完成了。

2.准备模型

接下来我们创建两个实体类,分别表示用户角色了用户类:

用户角色:

@Entity(name = "t_role") public class Role { @Id @GeneratedValue(strategy = GenerationType.IDENTITY) private Long id; private String name; private String nameZh; //省略 getter/setter }这个实体类用来描述用户角色信息,有角色 id、角色名称(英文、中文),@Entity 表示这是一个实体类,项目启动后,将会根据实体类的属性在数据库中自动创建一个角色表。

用户实体类:

@Entity(name = "t_user") public class User implements UserDetails { @Id @GeneratedValue(strategy = GenerationType.IDENTITY) private Long id; private String username; private String password; private boolean accountNonExpired; private boolean accountNonLocked; private boolean credentialsNonExpired; private boolean enabled; @ManyToMany(fetch = FetchType.EAGER,cascade = CascadeType.PERSIST) private List<Role> roles; @Override public Collection<? extends GrantedAuthority> getAuthorities() { List<SimpleGrantedAuthority> authorities = new ArrayList<>(); for (Role role : getRoles()) { authorities.add(new SimpleGrantedAuthority(role.getName())); } return authorities; } @Override public String getPassword() { return password; } @Override public String getUsername() { return username; } @Override public boolean isAccountNonExpired() { return accountNonExpired; } @Override public boolean isAccountNonLocked() { return accountNonLocked; } @Override public boolean isCredentialsNonExpired() { return credentialsNonExpired; } @Override public boolean isEnabled() { return enabled; } //省略其他 get/set 方法 }用户实体类主要需要实现 UserDetails 接口,并实现接口中的方法。

这里的字段基本都好理解,几个特殊的我来稍微说一下:

3.配置

数据模型准备好之后,我们再来定义一个 UserDao:

public interface UserDao extends JpaRepository<User,Long> { User findUserByUsername(String username); }这里的东西很简单,我们只需要继承 JpaRepository 然后提供一个根据 username 查询 user 的方法即可。

在接下来定义 UserService ,如下:

@Service public class UserService implements UserDetailsService { @Autowired UserDao userDao; @Override public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException { User user = userDao.findUserByUsername(username); if (user == null) { throw new UsernameNotFoundException("用户不存在"); } return user; } }我们自己定义的 UserService 需要实现 UserDetailsService 接口,实现该接口,就要实现接口中的方法,也就是 loadUserByUsername ,这个方法的参数就是用户在登录的时候传入的用户名,根据用户名去查询用户信息(查出来之后,系统会自动进行密码比对)。

配置完成后,接下来我们在 Spring Security 中稍作配置,Spring Security 和测试用的 HelloController 我还是沿用之前文章中的(Spring Security 如何将用户数据存入数据库?),主要列出来需要修改的地方。

在 SecurityConfig 中,我们通过如下方式来配置用户:

@Autowired UserService userService; @Override protected void configure(AuthenticationManagerBuilder auth) throws Exception { auth.userDetailsService(userService); }大家注意,还是重写 configure 方法,只不过这次我们不是基于内存,也不是基于 JdbcUserDetailsManager,而是使用自定义的 UserService,就这样配置就 OK 了。

最后,我们再在 application.properties 中配置一下数据库和 JPA 的基本信息,如下:

spring.datasource.username=root spring.datasource.password=123 spring.datasource.url=jdbc:mysql:///withjpa?useUnicode=true&characterEncoding=UTF-8&serverTimezone=Asia/Shanghai spring.jpa.database=mysql spring.jpa.database-platform=mysql spring.jpa.hibernate.ddl-auto=update spring.jpa.show-sql=true spring.jpa.properties.hibernate.dialect=org.hibernate.dialect.MySQL8Dialect

都是常规配置,我们就不再重复解释了。

这一套组合拳下来,我们的 Spring Security 就算是接入数据库了,接下来我们来进行测试

4.测试

首先我们来添加两条测试数据,在单元测试中添加如下方法:

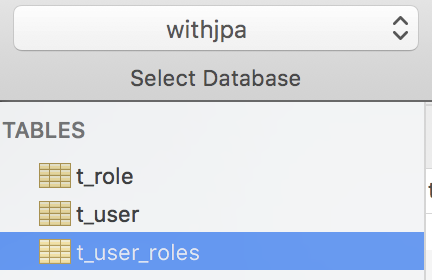

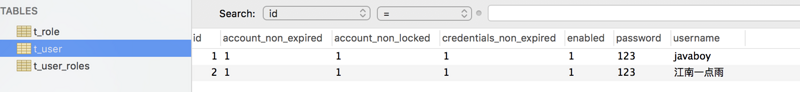

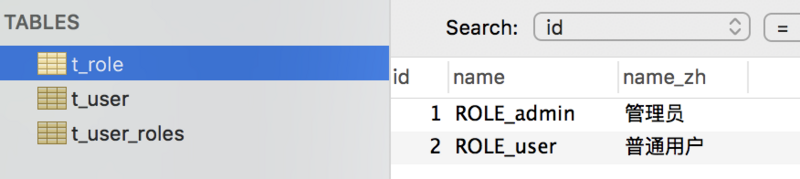

@Autowired UserDao userDao; @Test void contextLoads() { User u1 = new User(); u1.setUsername("javaboy"); u1.setPassword("123"); u1.setAccountNonExpired(true); u1.setAccountNonLocked(true); u1.setCredentialsNonExpired(true); u1.setEnabled(true); List<Role> rs1 = new ArrayList<>(); Role r1 = new Role(); r1.setName("ROLE_admin"); r1.setNameZh("管理员"); rs1.add(r1); u1.setRoles(rs1); userDao.save(u1); User u2 = new User(); u2.setUsername("江南一点雨"); u2.setPassword("123"); u2.setAccountNonExpired(true); u2.setAccountNonLocked(true); u2.setCredentialsNonExpired(true); u2.setEnabled(true); List<Role> rs2 = new ArrayList<>(); Role r2 = new Role(); r2.setName("ROLE_user"); r2.setNameZh("普通用户"); rs2.add(r2); u2.setRoles(rs2); userDao.save(u2); }运行该方法后,我们会发现数据库中多了三张表:

这就是根据我们的实体类自动创建出来的。

我们来查看一下表中的数据。

用户表:

角色表:

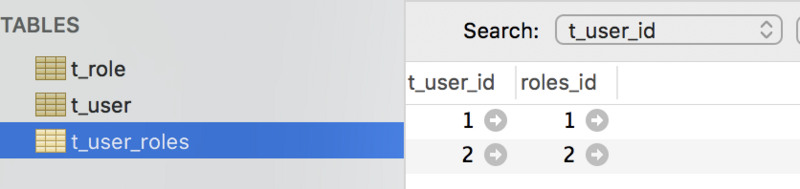

用户和角色关联表:

有了数据,接下来启动项目,我们来进行测试。

我们首先以 江南一点雨的身份进行登录:

登录成功后,分别访问 /hello,/admin/hello 以及 /user/hello 三个接口,其中:

关于Spring Security+Spring Data Jpa的安全管理如何进行就分享到这里了,希望以上内容可以对大家有一定的帮助,可以学到更多知识。如果觉得文章不错,可以把它分享出去让更多的人看到。

免责声明:本站发布的内容(图片、视频和文字)以原创、转载和分享为主,文章观点不代表本网站立场,如果涉及侵权请联系站长邮箱:is@yisu.com进行举报,并提供相关证据,一经查实,将立刻删除涉嫌侵权内容。