жВ®е•љпЉМзЩїељХеРОжЙНиГљдЄЛиЃҐеНХеУ¶пЉБ

жВ®е•љпЉМзЩїељХеРОжЙНиГљдЄЛиЃҐеНХеУ¶пЉБ

ињЩзѓЗжЦЗзЂ†е∞ЖдЄЇе§ІеЃґиѓ¶зїЖиЃ≤иІ£жЬЙеЕ≥жАОж†ЈдљњзФ®semanageзЃ°зРЖSELinuxеЃЙеЕ®з≠ЦзХ•пЉМжЦЗзЂ†еЖЕеЃєиі®йЗПиЊГйЂШпЉМеЫ†ж≠§е∞ПзЉЦеИЖдЇЂзїЩе§ІеЃґеБЪдЄ™еПВиАГпЉМеЄМжЬЫе§ІеЃґйШЕиѓїеЃМињЩзѓЗжЦЗзЂ†еРОеѓєзЫЄеЕ≥зЯ•иѓЖжЬЙдЄАеЃЪзЪДдЇЖиІ£гАВ

| еѓЉиѓї | SemanageжШѓзФ®дЇОйЕНзљЃSE Linuxз≠ЦзХ•жЯРдЇЫеЕГзі†иАМжЧ†йЬАдњЃжФєжИЦйЗНжЦ∞зЉЦиѓСз≠ЦзХ•жЇРзЪДеЈ•еЕЈгАВ ињЩеМЕжЛђе∞ЖLinuxзФ®жИЈеРНжШ†е∞ДеИ∞SELinuxзФ®жИЈиЇЂдїљдї•еПКеѓєи±°пЉИе¶ВзљСзїЬзЂѓеП£пЉМжО•еП£еТМдЄїжЬЇпЉЙзЪДеЃЙеЕ®дЄКдЄЛжЦЗжШ†е∞ДгАВ |

зЃАдїЛ

SemanageжШѓзФ®дЇОйЕНзљЃSELinuxз≠ЦзХ•жЯРдЇЫеЕГзі†иАМжЧ†йЬАдњЃжФєжИЦйЗНжЦ∞зЉЦиѓСз≠ЦзХ•жЇРзЪДеЈ•еЕЈгАВ ињЩеМЕжЛђе∞ЖLinuxзФ®жИЈеРНжШ†е∞ДеИ∞SELinuxзФ®жИЈиЇЂдїљдї•еПКеѓєи±°пЉИе¶ВзљСзїЬзЂѓеП£пЉМжО•еП£еТМдЄїжЬЇпЉЙзЪДеЃЙеЕ®дЄКдЄЛжЦЗжШ†е∞ДгАВ

еЃЮй™МзОѓеҐГ

Centos7.7жУНдљЬз≥їзїЯ

SelinuxеЈ≤зїПеЉАеРѓ

еЉАеРѓжЦєеЉПпЉЪ

[root@localhost ~]# sed -i '/^SELINUX/s/disabled/enforcing/g' /etc/selinux/config # зДґеРОйЗНеРѓдЄАдЄЛжУНдљЬз≥їзїЯ [root@localhost ~]# reboot # йЗНеРѓеЃМжИРдєЛеРОж£АжЯ•дЄАдЄЛжШѓеР¶жШѓenforcingж®°еЉП [root@localhost ~]# getenforce Enforcing

еЄЄзФ®еПВжХ∞

port: зЃ°зРЖеЃЪдєЙзЪДзљСзїЬзЂѓеП£з±їеЮЛ

fcontext: зЃ°зРЖеЃЪдєЙзЪДжЦЗдїґдЄКдЄЛжЦЗ

-l: еИЧеЗЇжЙАжЬЙиЃ∞ељХ

-a: жЈїеК†иЃ∞ељХ

-m: дњЃжФєиЃ∞ељХ

-d: еИ†йЩ§иЃ∞ељХ

-t: жЈїеК†зЪДз±їеЮЛ

-p: жМЗеЃЪжЈїеК†зЪДзЂѓеП£жШѓtcpжИЦudpеНПиЃЃзЪДпЉМportе≠Р еСљдї§дЄЛдљњзФ®

-e: зЫЃж†ЗиЈѓеЊДеПВиАГеОЯиЈѓеЊДзЪДдЄКдЄЛжЦЗз±їеЮЛпЉМfcontextе≠Р еСљдї§дЄЛдљњзФ®

еИЧеЗЇжЙАжЬЙеЃЪдєЙзЪДзЂѓеП£

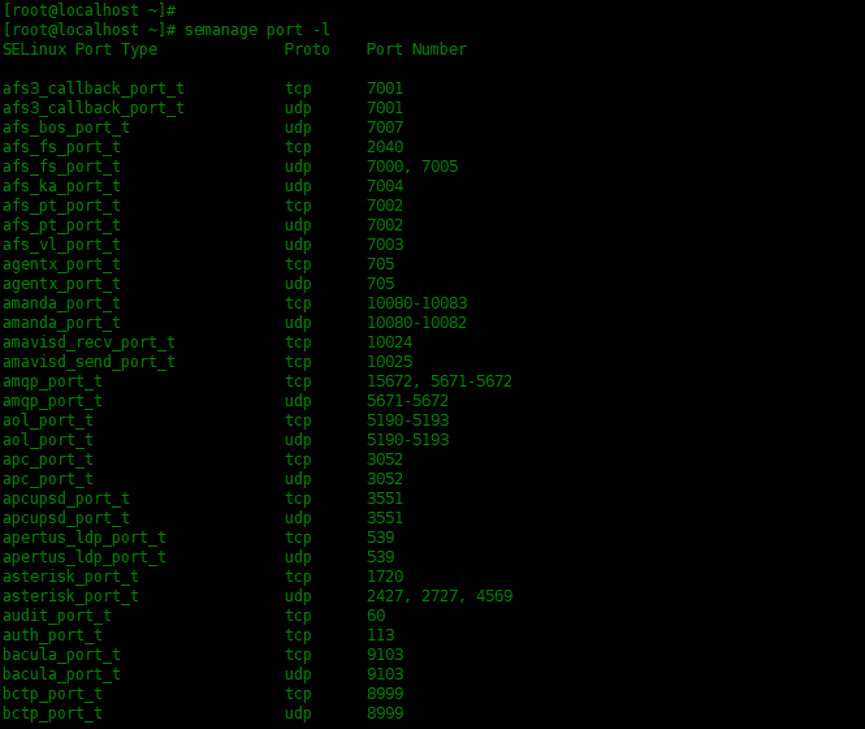

дљњзФ®semanage portеСљдї§еИЧеЗЇжЙАжЬЙзЂѓеП£

[root@localhost ~]# semanage port -l SELinux Port Type Proto Port Number afs3_callback_port_t tcp 7001 afs3_callback_port_t udp 7001 afs_bos_port_t udp 7007 afs_fs_port_t tcp 2040 afs_fs_port_t udp 7000, 7005 afs_ka_port_t udp 7004 afs_pt_port_t tcp 7002 afs_pt_port_t udp 7002 afs_vl_port_t udp 7003 agentx_port_t tcp 705 agentx_port_t udp 705 amanda_port_t tcp 10080-10083 amanda_port_t udp 10080-10082 вА¶ вА¶

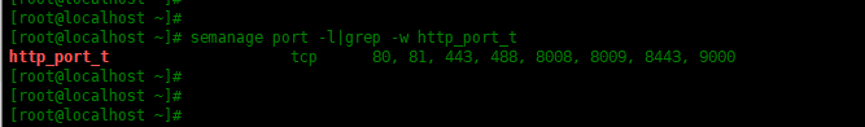

еИЧеЗЇжМЗеЃЪзЪДзЂѓеП£з±їеЮЛзЪДзЂѓеП£

[root@localhost ~]# semanage port -l|grep -w http_port_t http_port_t tcp 80, 81, 443, 488, 8008, 8009, 8443, 9000

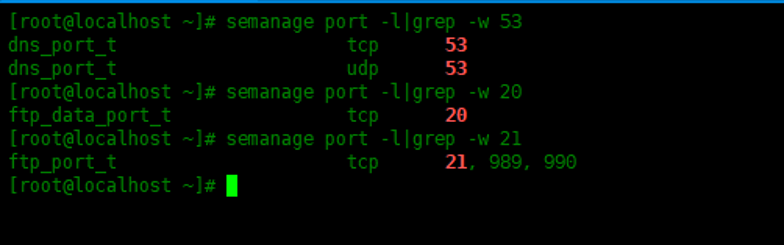

йАЪињЗжߕ胥瀃еП£еПЈжЭ•еИЧеЗЇзЂѓеП£з±їеЮЛ

[root@localhost ~]# semanage port -l|grep -w 53 dns_port_t tcp 53 dns_port_t udp 53 [root@localhost ~]# semanage port -l|grep -w 20 ftp_data_port_t tcp 20 [root@localhost ~]# semanage port -l|grep -w 21 ftp_port_t tcp 21, 989, 990

еИЫеїЇгАБжЈїеК†гАБдњЃжФєзЂѓеП£

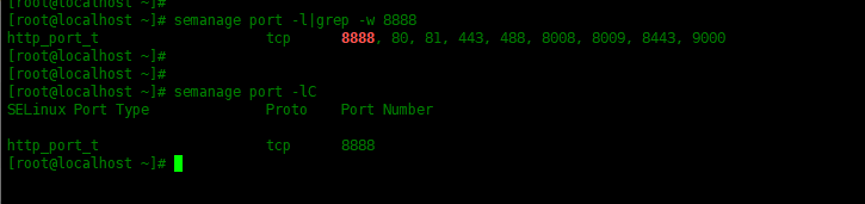

йАЪињЗдЄЛйЭҐзЪДеСљдї§дЄЇhttpжЈїеК†жЦ∞зЂѓеП£

[root@localhost ~]# [root@localhost ~]# semanage port -a -t http_port_t -p tcp 8888 [root@localhost ~]# # жЯ•зЬЛжЦ∞жЈїеК†зЪДзЂѓеП£ [root@localhost ~]# semanage port -l|grep -w 8888 http_port_t tcp 8888, 80, 81, 443, 488, 8008, 8009, 8443, 9000 # дєЯеПѓдї•дљњзФ®-CеПВжХ∞жЯ•зЬЛиЗ™еЃЪдєЙзЪДзЂѓеП£еПЈ [root@localhost ~]# semanage port -lC SELinux Port Type Proto Port Number http_port_t tcp 8888

жЈїеК†дЄАдЄ™иМГеЫізЪДзЂѓеП£

[root@localhost ~]# semanage port -a -t http_port_t -p tcp 11180-11188 [root@localhost ~]# [root@localhost ~]# semanage port -lC SELinux Port Type Proto Port Number http_port_t tcp 8888, 11180-11188

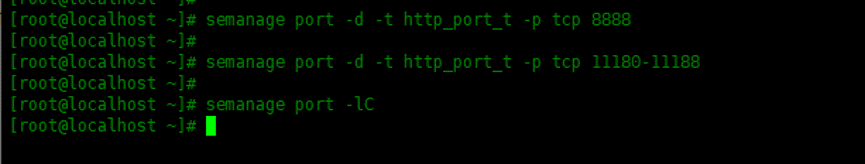

еИ†йЩ§зЂѓеП£

[root@localhost ~]# semanage port -d -t http_port_t -p tcp 8888 [root@localhost ~]# [root@localhost ~]# semanage port -d -t http_port_t -p tcp 11180-11188 [root@localhost ~]# # жЯ•зЬЛдЄАдЄЛпЉМеЈ≤зїПж≤°жЬЙиЗ™еЃЪдєЙзЪДзЂѓеП£дЇЖ [root@localhost ~]# semanage port -lC

дњЃжФєеЃЙеЕ®дЄКдЄЛжЦЗ

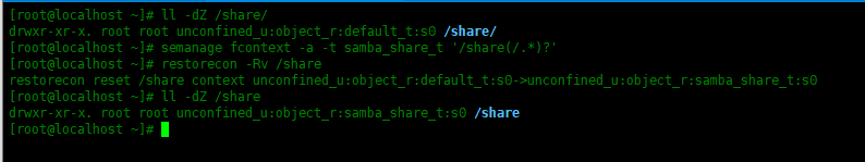

дЄЇsambaеЕ±дЇЂзЫЃељХжЈїеК†еЃЙеЕ®дЄКдЄЛжЦЗ

# ж≤°жЈїеК†еЃЙеЕ®дЄКдЄЛжЦЗдєЛеЙНжШѓdefault_t [root@localhost ~]# ll -dZ /share/ drwxr-xr-x. root root unconfined_u:object_r:default_t:s0 /share/ [root@localhost ~]# semanage fcontext -a -t samba_share_t '/share(/.*)?' # жБҐе§НжЦЗдїґйїШиЃ§зЪДеЃЙеЕ®дЄКдЄЛжЦЗ [root@localhost ~]# restorecon -Rv /share restorecon reset /share context unconfined_u:object_r:default_t:s0->unconfined_u:object_r:samba_share_t:s0 # жЯ•зЬЛдЄАдЄЛжЦЗдїґе§єеЈ≤зїПеПШжИРsamba_share_tдЇЖ [root@localhost ~]# ll -dZ /share drwxr-xr-x. root root unconfined_u:object_r:samba_share_t:s0 /share

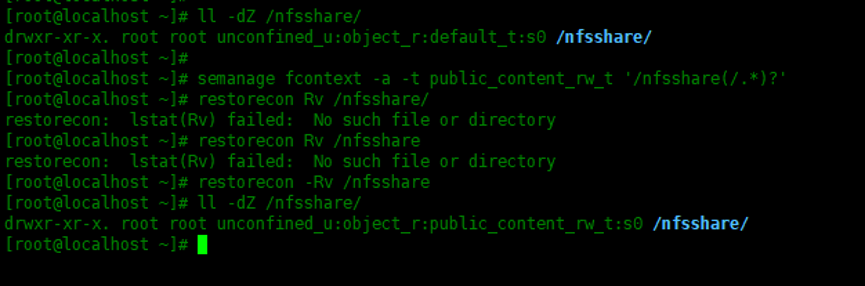

дЄЇnfsеЕ±дЇЂзЫЃељХжЈїеК†иѓїеЖЩ

[root@localhost ~]# ll -dZ /nfsshare/ drwxr-xr-x. root root unconfined_u:object_r:default_t:s0 /nfsshare/ [root@localhost ~]# [root@localhost ~]# semanage fcontext -a -t public_content_rw_t '/nfsshare(/.*)?' [root@localhost ~]# restorecon -Rv /nfsshare [root@localhost ~]# ll -dZ /nfsshare/ drwxr-xr-x. root root unconfined_u:object_r:public_content_rw_t:s0 /nfsshare/

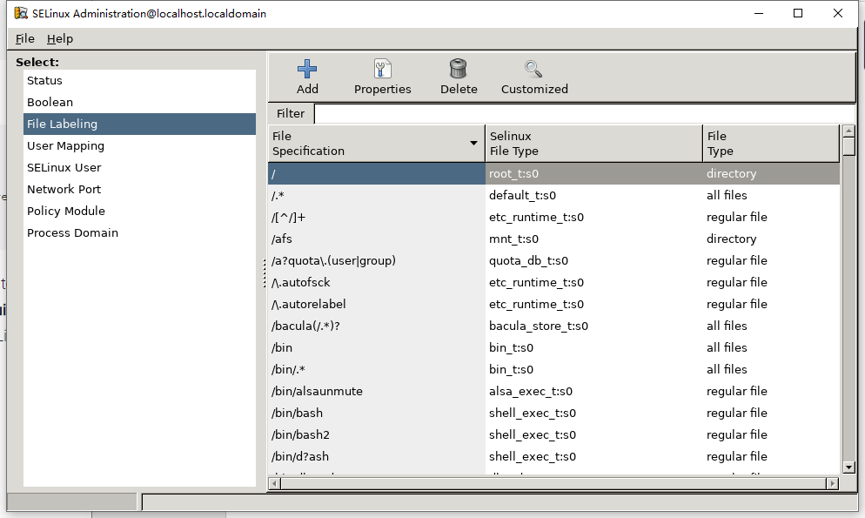

жАїзїУ

жЬђжЦЗиЃ≤ињ∞дЇЖжЈїеК†гАБдњЃжФєеТМеИ†йЩ§зЂѓеП£пЉМдњЃжФєеЃЙеЕ®дЄКдЄЛжЦЗгАВе¶ВжЮЬдљ†зЪДз≥їзїЯжЬЙеЃЙи£Еж°МйЭҐпЉМеПѓдї•еЃЙи£Ееی嚥еМЦзЃ°зРЖиљѓдїґ policycoreutils-guiжЭ•ињЫи°МзЃ°зРЖгАВ

[root@localhost ~]# yum -y install policycoreutils-gui # system-config-selinuxжЙІи°Миѓ•еСљдї§жЙУеЉАеی嚥еМЦзЃ°зРЖзХМйЭҐ [root@localhost ~]# system-config-selinux

еЕ≥дЇОжАОж†ЈдљњзФ®semanageзЃ°зРЖSELinuxеЃЙеЕ®з≠ЦзХ•е∞±еИЖдЇЂеИ∞ињЩйЗМдЇЖпЉМеЄМжЬЫдї•дЄКеЖЕеЃєеПѓдї•еѓєе§ІеЃґжЬЙдЄАеЃЪзЪДеЄЃеК©пЉМеПѓдї•е≠¶еИ∞жЫіе§ЪзЯ•иѓЖгАВе¶ВжЮЬиІЙеЊЧжЦЗзЂ†дЄНйФЩпЉМеПѓдї•жККеЃГеИЖдЇЂеЗЇеОїиЃ©жЫіе§ЪзЪДдЇЇзЬЛеИ∞гАВ

еЕНиі£е£∞жШОпЉЪжЬђзЂЩеПСеЄГзЪДеЖЕеЃєпЉИеЫЊзЙЗгАБиІЖйҐСеТМжЦЗе≠ЧпЉЙдї•еОЯеИЫгАБиљђиљљеТМеИЖдЇЂдЄЇдЄїпЉМжЦЗзЂ†иІВзВєдЄНдї£и°®жЬђзљСзЂЩзЂЛеЬЇпЉМе¶ВжЮЬжґЙеПКдЊµжЭГиѓЈиБФз≥їзЂЩйХњйВЃзЃ±пЉЪis@yisu.comињЫи°МдЄЊжК•пЉМеєґжПРдЊЫзЫЄеЕ≥иѓБжНЃпЉМдЄАзїПжЯ•еЃЮпЉМе∞ЖзЂЛеИїеИ†йЩ§жґЙеЂМдЊµжЭГеЖЕеЃєгАВ