жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

жӮЁеҘҪпјҢзҷ»еҪ•еҗҺжүҚиғҪдёӢи®ўеҚ•е“ҰпјҒ

еёёи§Ғзҡ„CNIзҪ‘з»ңжҸ’件еҢ…еҗ«д»ҘдёӢеҮ з§Қпјҡ

FlannelпјҡдёәKubernetesжҸҗдҫӣеҸ еҠ зҪ‘з»ңзҡ„зҪ‘з»ңжҸ’件пјҢеҹәдәҺTUN/TAPйҡ§йҒ“жҠҖжңҜпјҢдҪҝз”ЁUDPе°ҒиЈ…IPжҠҘж–ҮиҝӣиЎҢеҲӣе»әеҸ еҠ зҪ‘з»ңпјҢеҖҹеҠ©etcdз»ҙжҠӨзҪ‘з»ңзҡ„еҲҶй…Қжғ…еҶөпјҢзјәзӮ№пјҡж— жі•ж”ҜжҢҒзҪ‘з»ңзӯ–з•Ҙи®ҝй—®жҺ§еҲ¶гҖӮ

CalicoпјҡеҹәдәҺBGPзҡ„дёүеұӮзҪ‘з»ңжҸ’件пјҢд№ҹж”ҜжҢҒзҪ‘з»ңзӯ–з•ҘиҝӣиҖҢе®һзҺ°зҪ‘з»ңзҡ„и®ҝй—®жҺ§еҲ¶пјӣе®ғеңЁжҜҸеҸ°дё»жңәдёҠйғҪиҝҗиЎҢдёҖдёӘиҷҡжӢҹи·Ҝз”ұпјҢеҲ©з”ЁLinuxеҶ…ж ёиҪ¬еҸ‘зҪ‘з»ңж•°жҚ®еҢ…пјҢ并еҖҹеҠ©iptablesе®һзҺ°йҳІзҒ«еўҷеҠҹиғҪгҖӮе®һйҷ…дёҠCalicoжңҖеҗҺзҡ„е®һзҺ°е°ұжҳҜе°ҶжҜҸеҸ°дё»жңәйғҪеҸҳжҲҗдәҶдёҖеҸ°и·Ҝз”ұеҷЁпјҢе°Ҷеҗ„дёӘзҪ‘з»ңиҝӣиЎҢиҝһжҺҘиө·жқҘпјҢе®һзҺ°и·Ёдё»жңәйҖҡдҝЎзҡ„еҠҹиғҪгҖӮ

Canalпјҡз”ұFlannelе’ҢCalicoиҒ”еҗҲеҸ‘еёғзҡ„дёҖдёӘз»ҹдёҖзҪ‘з»ңжҸ’件пјҢжҸҗдҫӣCNIзҪ‘з»ңжҸ’件пјҢ并ж”ҜжҢҒзҪ‘з»ңзӯ–з•Ҙе®һзҺ°гҖӮ

е…¶д»–зҡ„иҝҳеҢ…жӢ¬Weave NetгҖҒContivгҖҒOpenContrailгҖҒRomanaгҖҒNSX-TгҖҒkube-routerзӯүзӯүгҖӮиҖҢFlannelе’ҢCalicoжҳҜзӣ®еүҚжңҖжөҒиЎҢзҡ„йҖүжӢ©ж–№жЎҲгҖӮ

apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: deny-all-egress namespace: cs1 #еә”з”ЁдәҺcs1 еҗҚз§°з©әй—ҙпјҢдёҚеҶҷеҗҚз§°з©әй—ҙеҜ№defaultеә”з”Ё spec: podSelector: {} ingress: egress: #е®ҡд№үеҮәз«ҷ规еҲҷпјҢиҝҷйҮҢжІЎжңүеҶҷд»»дҪ•зӯ–з•ҘпјҢиЎЁзӨәе…ЁйғЁжӢ’з»қгҖӮ policyTypes: - Egress - Ingress #иҝҷйҮҢйқўжңүEgressе°ұиЎЁзӨәиҰҒе®ҡд№үеҮәз«ҷ规еҲҷпјҢдёҚеҶҷEgressе°ұжҳҜй»ҳи®ӨйҖҡиЎҢ,IngressжҳҜе…Ҙз«ҷеҺҹзҗҶдёҖж · #е»әи®®еӨ§е®¶жҠҠдёӨдёӘйғҪеҶҷдёҠеҺ» 然еҗҺдҪҝз”Ё"podSelector:" жқҘжҺ§еҲ¶жҳҜеҗҰиғҪйҖҡиЎҢapiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: allow-all-egress namespace: cs1 spec: podSelector: {} ingress: - {} #иҝҷж ·иЎЁзӨә"ingress"ж–№еҗ‘зҡ„е…ЁйғЁе…Ғи®ёйҖҡиЎҢ egress: - {} #иҝҷж ·иЎЁзӨә"egress"ж–№еҗ‘зҡ„е…ЁйғЁе…Ғи®ёйҖҡиЎҢ policyTypes: - Egress - IngressиҝҷдёӘзҪ‘з»ңзӯ–з•ҘеҸӘеҜ№еҗҚз§°з©әй—ҙиө·ж•ҲпјҢе®ҝдё»жңәдҫқ然еҸҜд»Ҙи®ҝй—®

apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: deny-all namespace: default #еҸӘдҪңз”ЁдәҺ default еҗҚз§°з©әй—ҙ spec: podSelector: #еҢ№й…Қpod иҢғеӣҙ еҰӮжһңеҢ№й…ҚиҜҘеҗҚз§°з©әй—ҙзҡ„жүҖжңүPOD иҫ“е…Ҙ"{}" еҚіеҸҜ matchLabels: access: "true" #еҢ№й…ҚPODдёӯжңү access=trueзҡ„ж Үзӯҫ policyTypes: - Ingress - Egress ingress: egress:

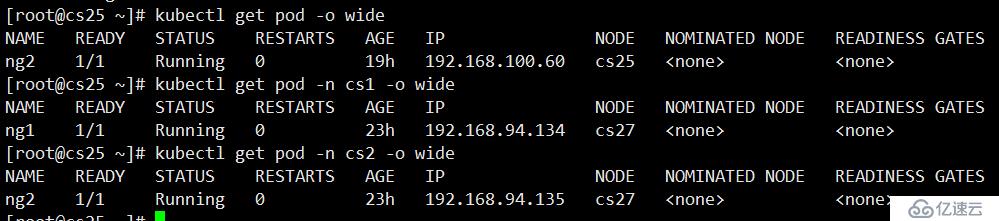

#дёҠеӣҫжҜҸдёӘcsе®№еҷЁзҡ„IP

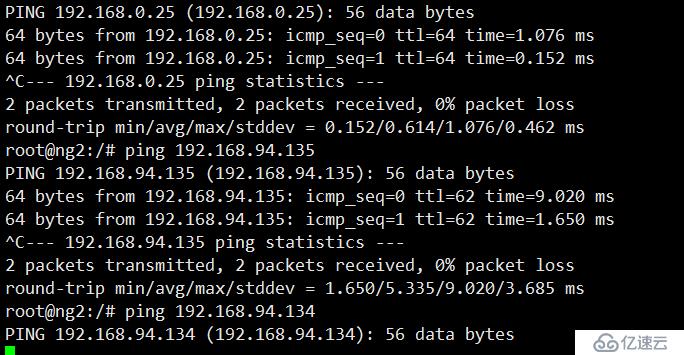

apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: deny-all spec: podSelector: {} policyTypes: - Egress - Ingress ingress: egress: - to: #жіЁж„Ҹпјҡegressз”ЁtoпјҢingressз”Ёfrom - ipBlock: cidr: 192.168.0.0/16 #ж”ҫиЎҢ192.168.0.0/16зҪ‘з»ң except: - 192.168.94.134/32 #дҪҶдёҚеҢ…жӢ¬иҝҷдёӘip

execиҝӣе…Ҙpod иғҪзңӢи§Ғping192.168.94.134 иҝҷдёӘIPжҳҜдёҚйҖҡзҡ„

apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: namespace-allow namespace: default spec: policyTypes: ["Ingress"] podSelector: {} ingress: - from: - namespaceSelector: matchLabels: name: cs1 #иЎЁзӨәеҸӘжңүжү“дәҶ"name=cs1"зҡ„еҗҚз§°з©әй—ҙжүҚе…Ғи®ёиҝӣapiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: namespace-allow namespace: default spec: policyTypes: ["Ingress","Egress"] podSelector: {} ingress: - from: - namespaceSelector: matchExpressions: - key: name operator: In values: ["cs1","cs2"] #дёӯжӢ¬еҸ·йҮҢйқўзҡ„еҸҜд»Ҙ дёҺdefaultеҗҚз§°з©әй—ҙ ingressйҖҡдҝЎ #иЎЁзӨәпјҢеҗҚз§°з©әй—ҙжңүж Үзӯҫname=cs1,name=cs2 зҡ„ еҸҜд»ҘдёҺdefaultеҗҚз§°з©әй—ҙйҖҡдҝЎ7еҹәдәҺpod label

apiVersion: networking.k8s.io/v1 kind: NetworkPolicy metadata: name: namespace-allow namespace: default spec: policyTypes: ["Ingress"] podSelector: {} ingress: - from: - podSelector: matchLabels: access: "true" #е…Ғи®ёpod дҫҝзӯҫжңү access=trueзҡ„йҖҡиЎҢ#еҹәдәҺpod label е®һйӘҢжІЎжҲҗеҠҹдёҚзҹҘйҒ“е•Ҙй—®йўҳ

е…ҚиҙЈеЈ°жҳҺпјҡжң¬з«ҷеҸ‘еёғзҡ„еҶ…е®№пјҲеӣҫзүҮгҖҒи§Ҷйў‘е’Ңж–Үеӯ—пјүд»ҘеҺҹеҲӣгҖҒиҪ¬иҪҪе’ҢеҲҶдә«дёәдё»пјҢж–Үз« и§ӮзӮ№дёҚд»ЈиЎЁжң¬зҪ‘з«ҷз«ӢеңәпјҢеҰӮжһңж¶үеҸҠдҫөжқғиҜ·иҒ”зі»з«ҷй•ҝйӮ®з®ұпјҡis@yisu.comиҝӣиЎҢдёҫжҠҘпјҢ并жҸҗдҫӣзӣёе…іиҜҒжҚ®пјҢдёҖз»ҸжҹҘе®һпјҢе°Ҷз«ӢеҲ»еҲ йҷӨж¶үе«ҢдҫөжқғеҶ…е®№гҖӮ