More Related Content

Docker friendly�PHP / Laravel Docker Desktop WSL2 Backendで捗るWindows PCのコンテナ開発環境 What's hot

自分たちのコードを Composer パッケージに分割して開発する Grafana LokiではじめるKubernetesロギングハンズオン(NTT Tech Conference #4 ハンズオン資料) Jakarta EEとMicroprofileの上手な付き合い方と使い方 - JakartaOne Livestream Japan 2020 Spring Boot ユーザの方のための Quarkus 入門 AWS Black Belt Techシリーズ Amazon EBS 企業システムにSELinuxを適用するときの検討事項 V sphere 7 update 3 へのアップグレードについて AWS Blackbelt 2015シリーズ Amazon EC2 Container Service (Amazon ECS) AWS における Microservices Architecture と DevOps を推進する組織と人とツール インフラエンジニアの綺麗で優しい手順書の書き方 Viewers also liked

realpathキャッシュと OPcacheの面倒すぎる関係 Tokyowebmining ctr-predict KLab×サイバーエージェント 合同勉強会 発表資料 家庭用ブロードバンドルータ上でWordPressを動かそう More from Yoshio Hanawa

OPcacheの新機能ファイルベースキャッシュの内部実装を読んでみた 偶然にも500万個のSSH公開鍵を手に入れた俺たちは PHP7で変わること ——言語仕様とエンジンの改善ポイント iOS/macOSとAndroid/Linuxのサンドボックス機構について調べた

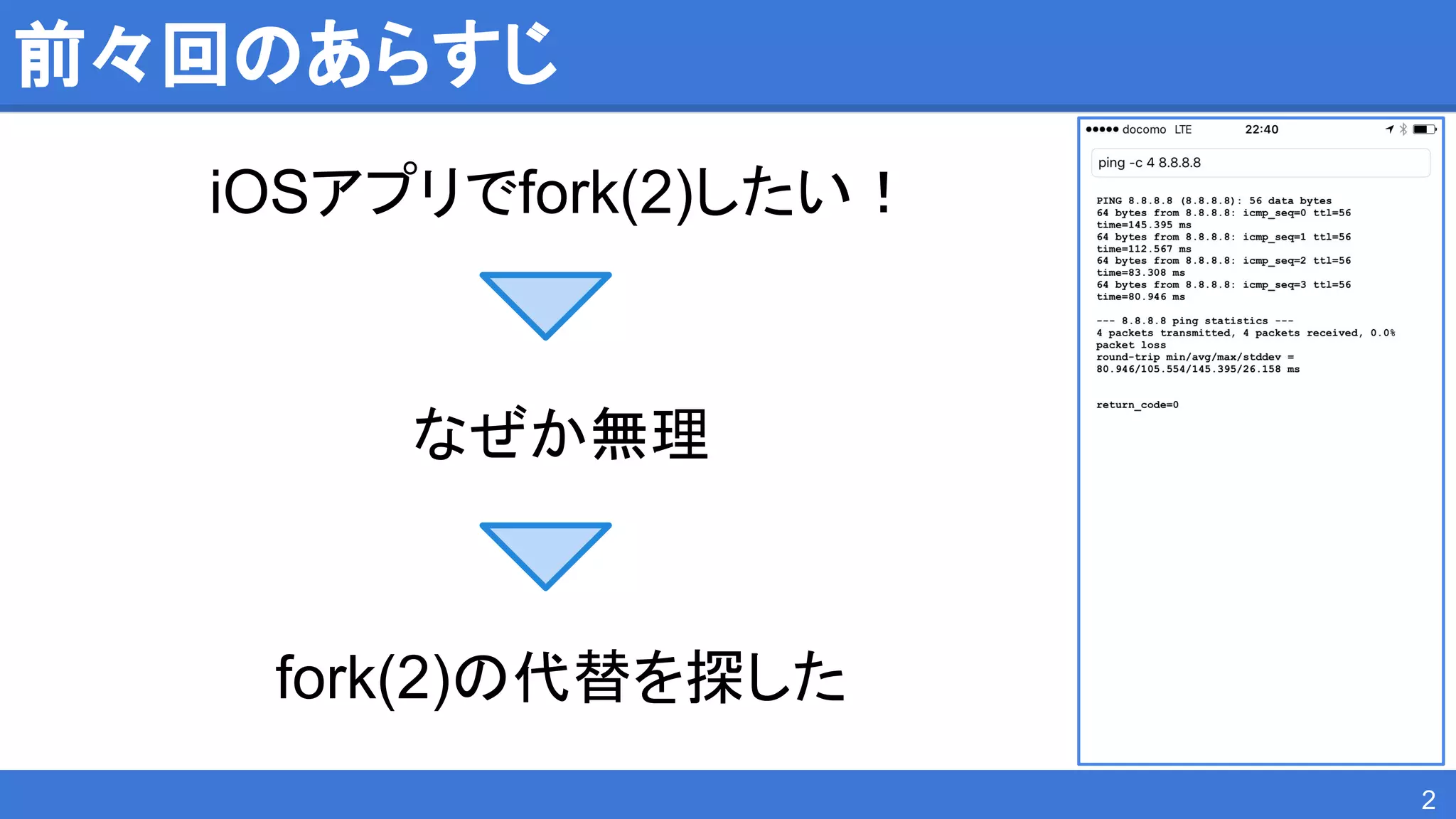

- 1.

- 2.

- 3.

- 4.

- 5.

- 6.

- 7.

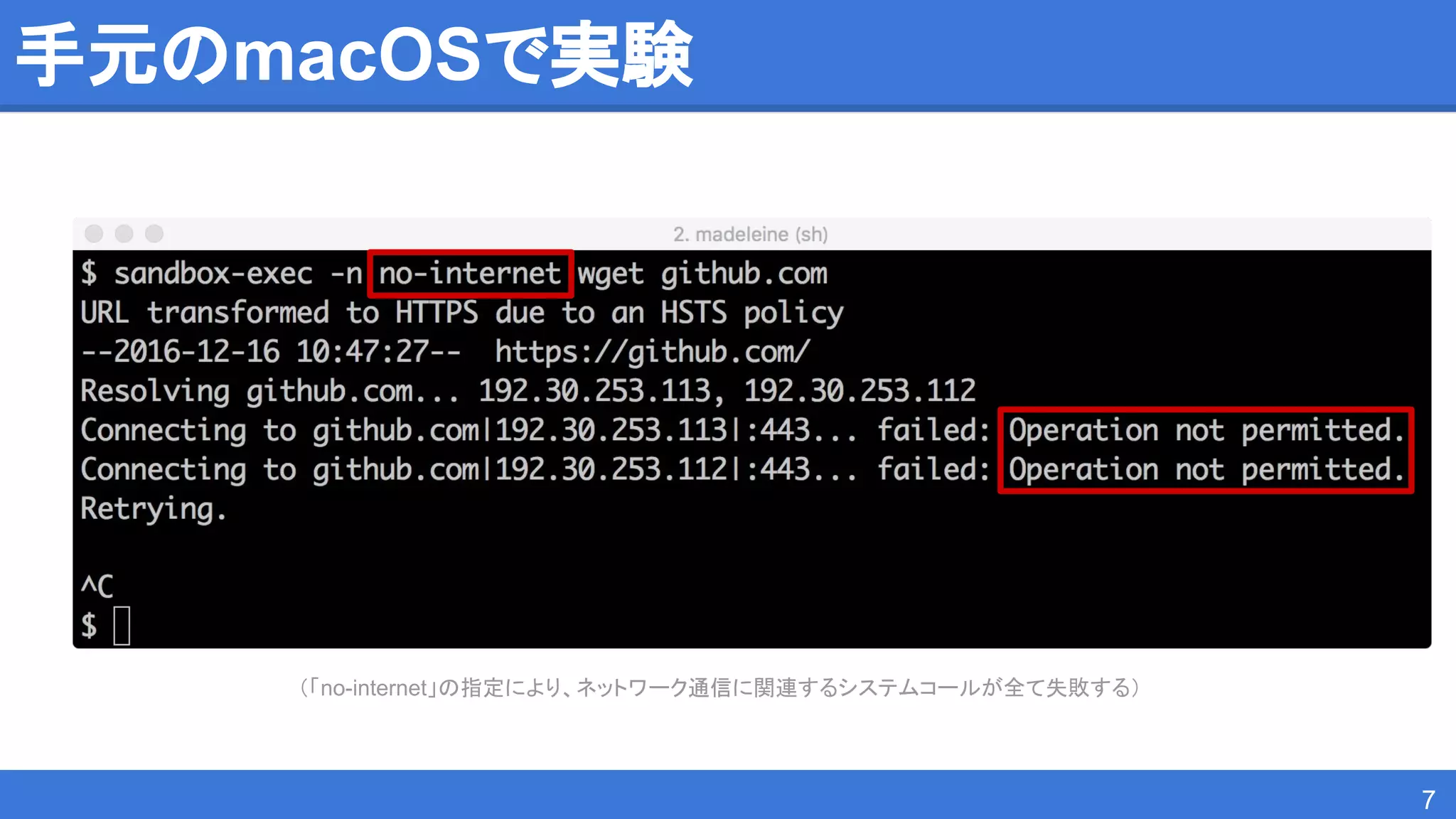

- 8.

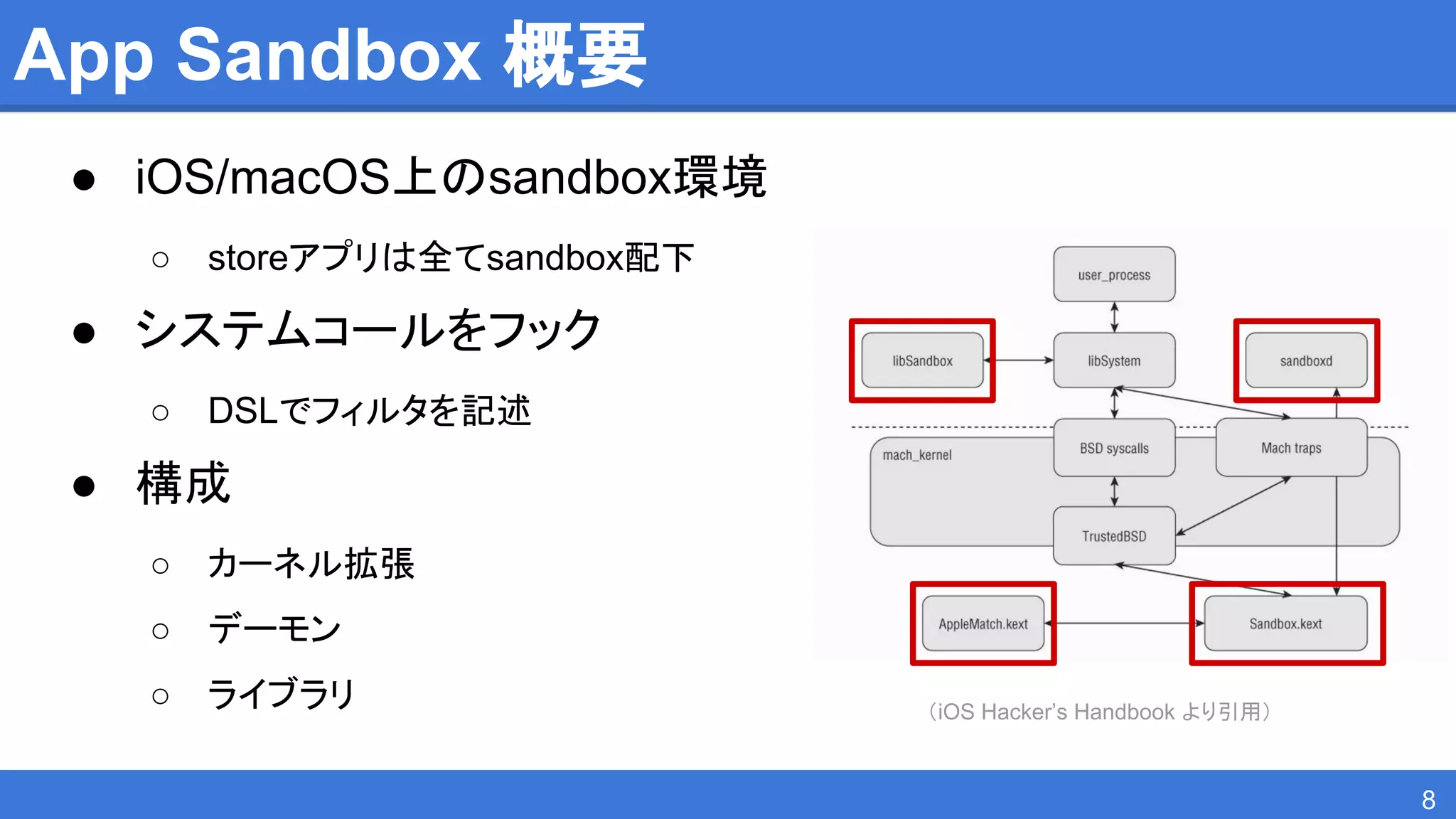

App Sandbox 概要 ●iOS/macOS上のsandbox環境 ○ storeアプリは全てsandbox配下 ● システムコールをフック ○ DSLでフィルタを記述 ● 構成 ○ カーネル拡張 ○ デーモン ○ ライブラリ 8 (iOS Hacker’s Handbook より引用) - 9.

- 10.

- 11.

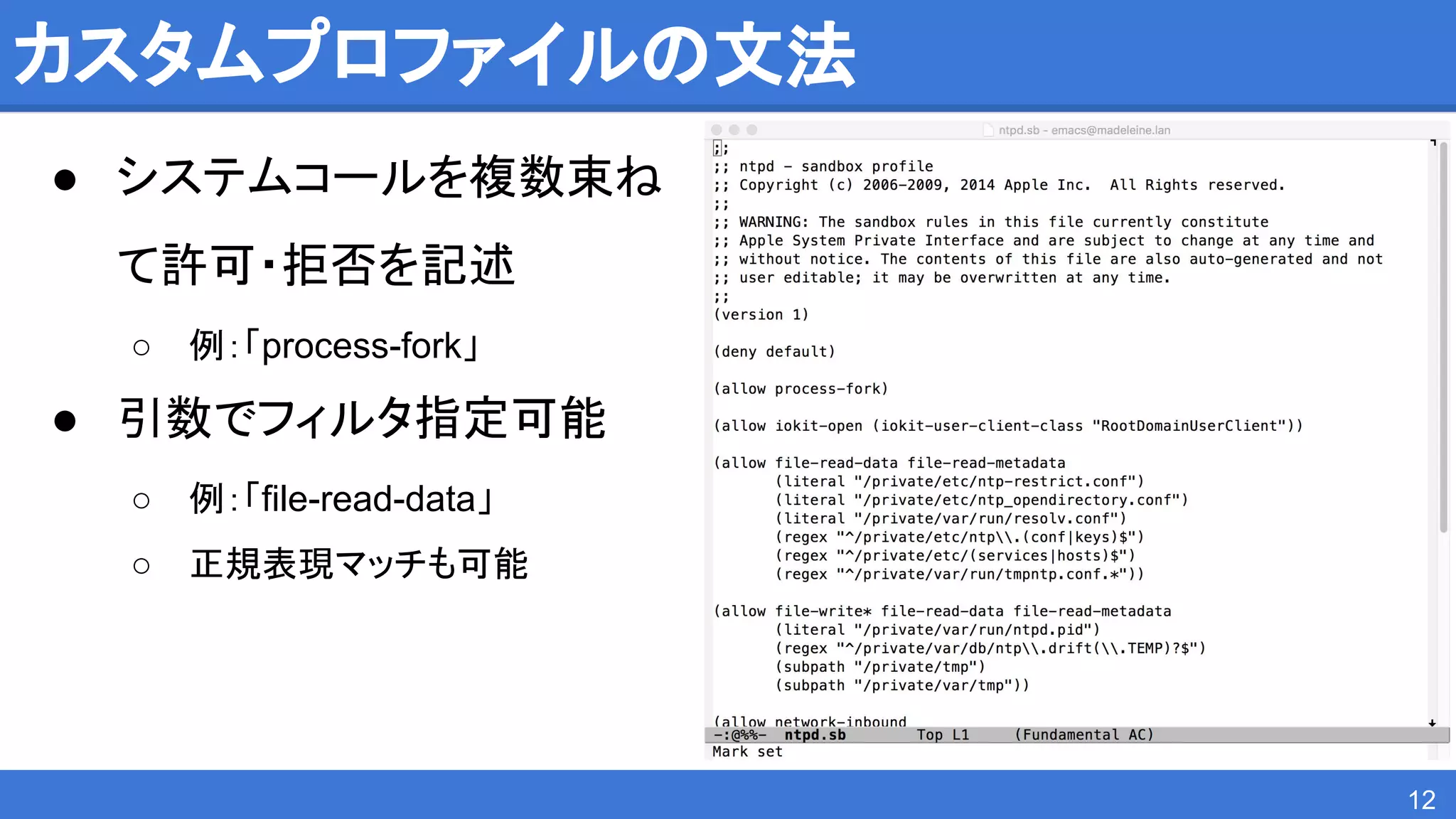

カスタムプロファイル ● SBPL (SandboxProfile Language)で記述 ○ 許可・拒否のルールを記述するDSL ○ 内部的にはカスタムのScheme処理系で処理 ● 手元のmacOSにもある ○ /usr/share/sandbox/*.sb ○ /System/Library/Sandbox/Profiles/*.sb 11 - 12.

- 13.

- 14.

- 15.

- 16.

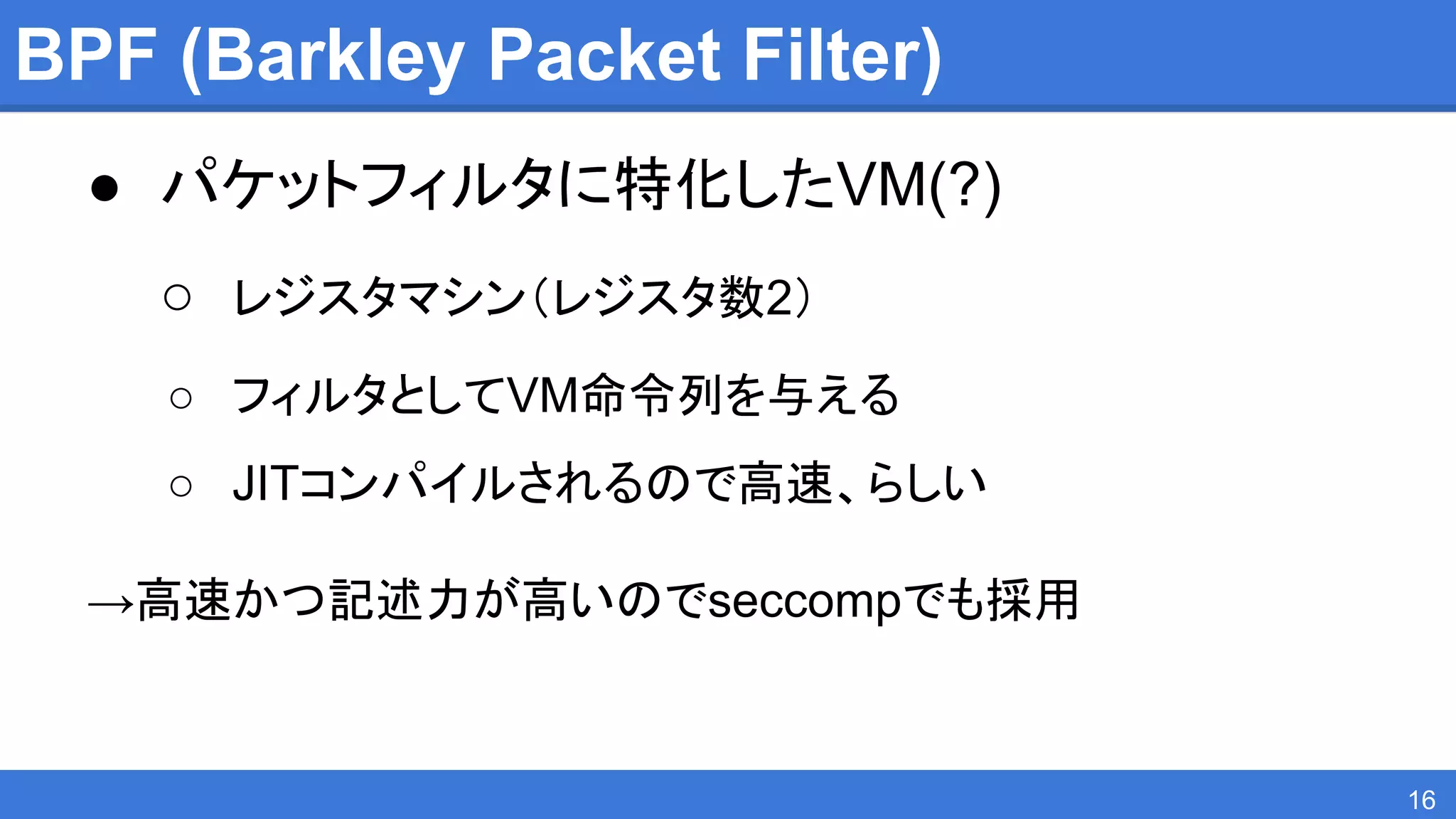

BPF (Barkley PacketFilter) ● パケットフィルタに特化したVM(?) ○ レジスタマシン(レジスタ数2) ○ フィルタとしてVM命令列を与える ○ JITコンパイルされるので高速、らしい →高速かつ記述力が高いのでseccompでも採用 16 - 17.

- 18.

- 19.

- 20.

- 21.

- 22.

- 23.

- 24.

- 25.

- 26.

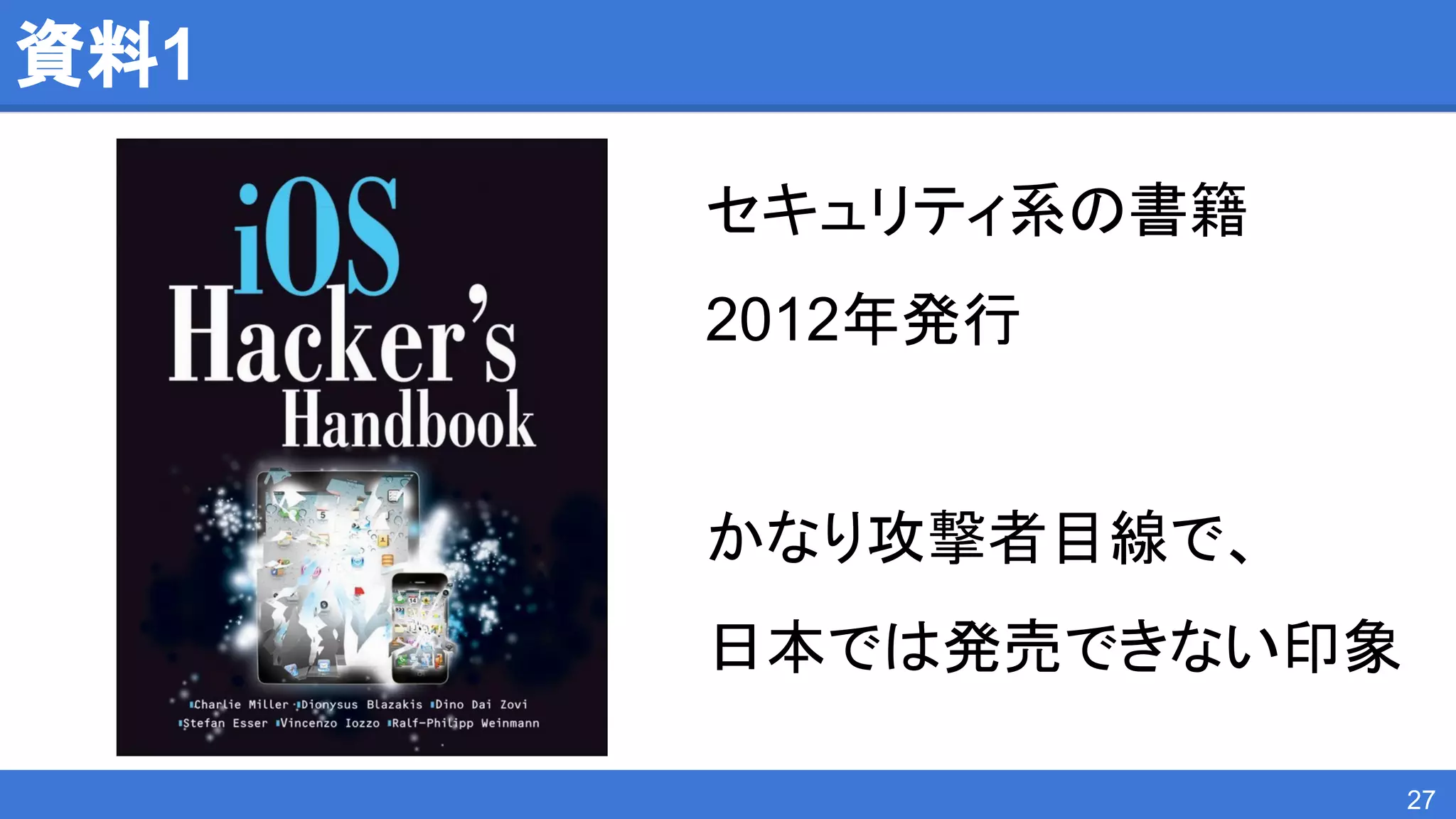

- 27.

- 28.

- 29.