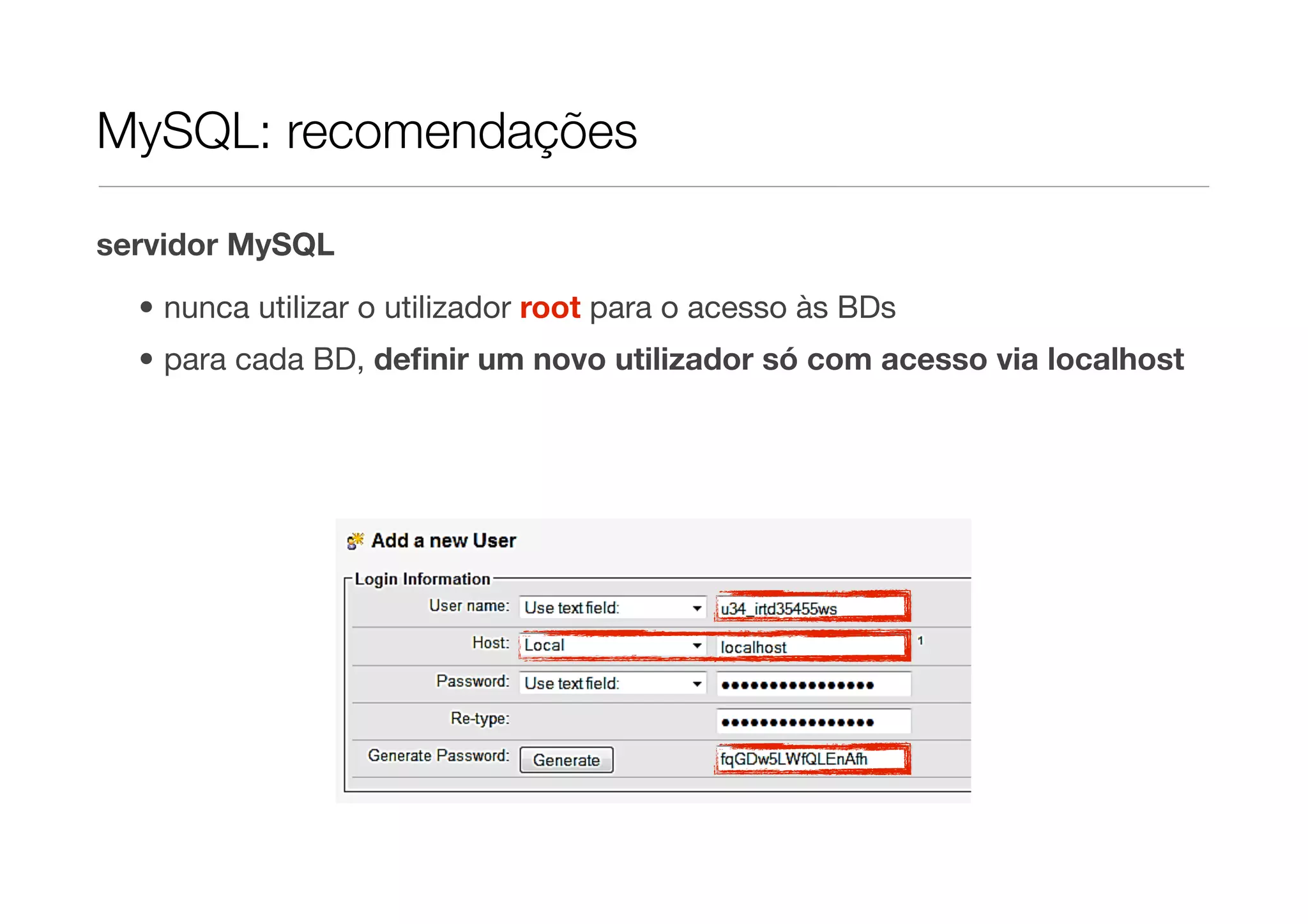

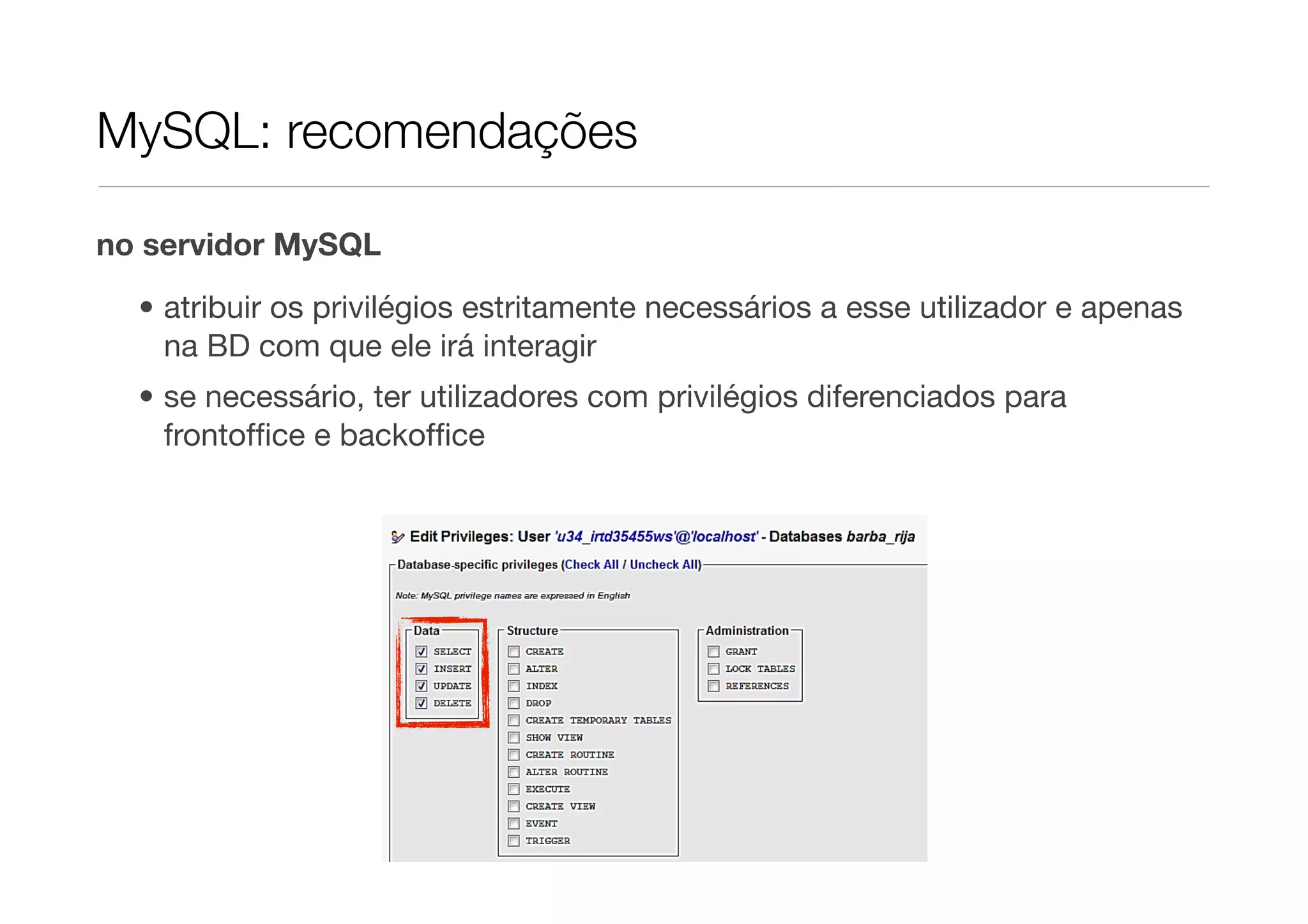

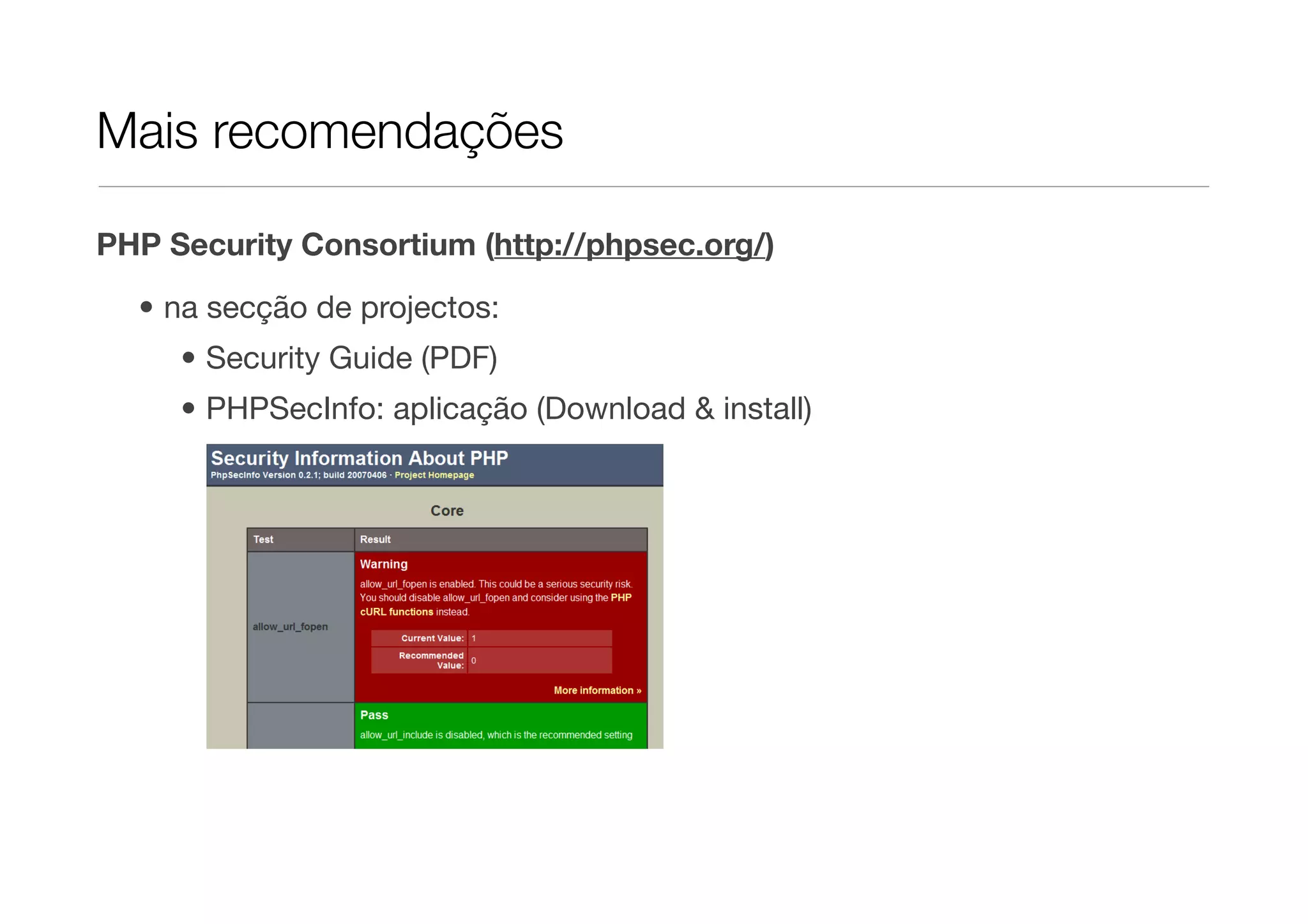

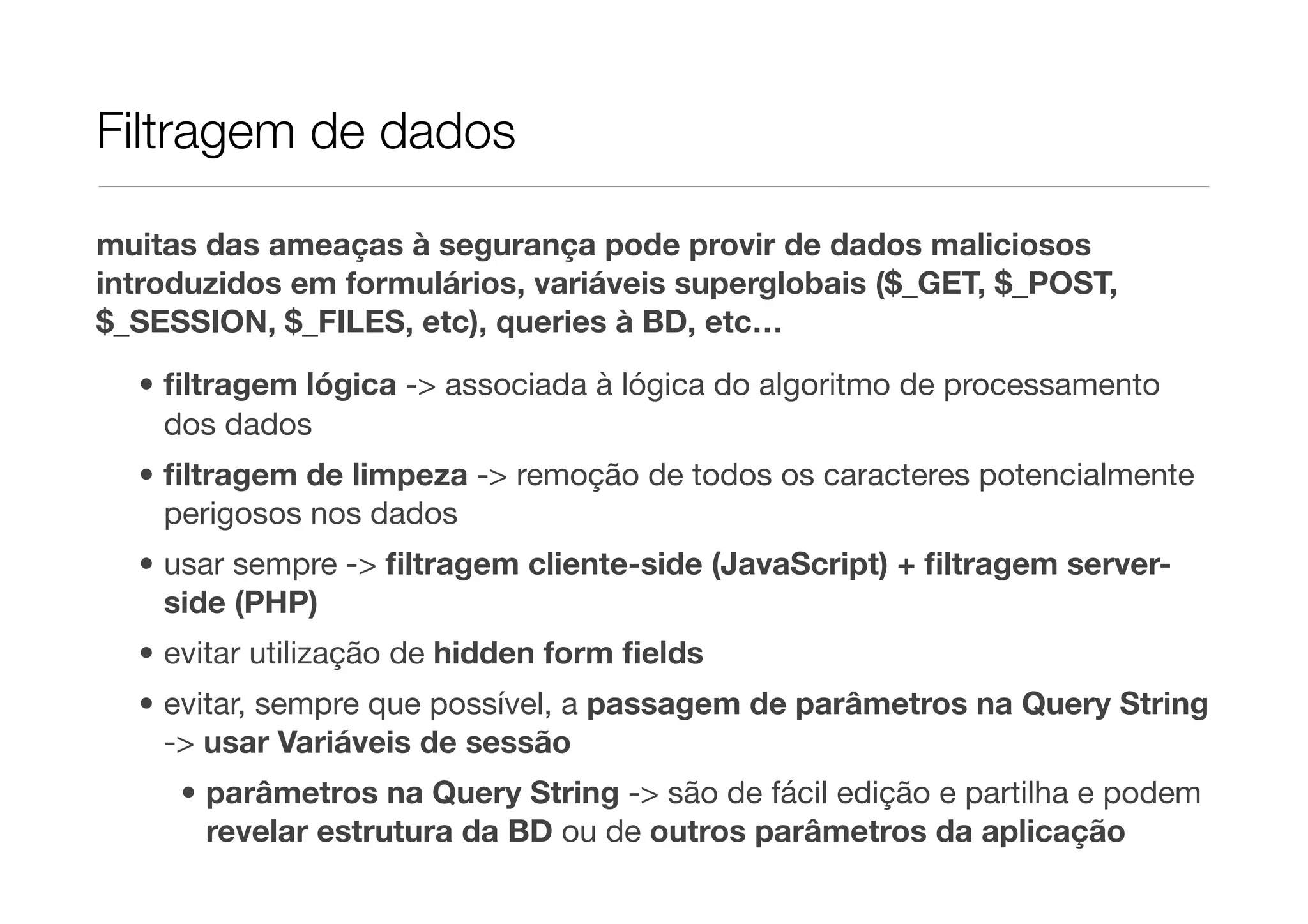

O documento discute recomendações de segurança para MySQL e PHP, incluindo: (1) não usar o usuário root no MySQL e criar usuários específicos por banco de dados; (2) atribuir privilégios estritamente necessários aos usuários; (3) esconder informações desnecessárias sobre arquivos, configurações e estrutura do banco de dados.

![Inclusão e upload de ficheiros incluir ficheiros sempre através do require/require_once -> qualquer erro termina execução do PHP no upload de ficheiros a partir de uma formulário: • testar a extensão do ficheiro carregado: $_FILES[‘ficheiro’][‘type’] ou através da função pathinfo() • testar o tamanho do ficheiro carregado: $_FILES[‘ficheiro’][‘size’] ou através da função filesize() • no final usar sempre a função move_uploaded_file(), para colocar o ficheiro na sua pasta destino](https://image.slidesharecdn.com/phpmysql07tlm41-120525060438-phpapp01/75/PHP-MySQL-Aula-07-12-2048.jpg)

![Outras funções úteis na filtragem/validação pesquisa de padrões • preg_match($padrao_a_procurar, $string_alvo_da_procura); • preg_match("/@ua.pt/i",$f); • preg_match("/^(?!d+$|[a-z]+$|.*[W_])/i",$g); • http://www.phpf1.com/tutorial/php-regular-expression.html • http://weblogtoolscollection.com/regex/regex.php • ctype_alnum($string); -> valida caracteres alfanuméricos • ctype_alpha($string); -> validação de caracteres alfabéticos • ctype_digit($string); -> valida caracteres numéricos](https://image.slidesharecdn.com/phpmysql07tlm41-120525060438-phpapp01/75/PHP-MySQL-Aula-07-19-2048.jpg)

![XSS - Cross Site Scripting Introdução de código (normalmente JS) em áreas de User Generated Content (blogues, fóruns, comments, etc.) • não é um ataque direto ao site, mas sim ao utilizador… • diferenças entre browsers! • Exemplo 1 • Input: <script language="javascript"> document.location="http:// www.ua.pt"; </script> echo $_POST['campo1']; //vai redirecionar • Exemplo 2 • Input: <script language="javascript"> document.location="http:// www.ua.pt"; </script> echo strip_tags($_POST['campo1']); //não redireciona echo htmlentities($_POST['campo1']); //não redireciona](https://image.slidesharecdn.com/phpmysql07tlm41-120525060438-phpapp01/75/PHP-MySQL-Aula-07-21-2048.jpg)